| |

|

|

|

|

|

|

『사이버위협 공동대응 플랫폼 구축을 위한 솔루션 도입』제안요청서

|

|

|

|

|

2025. 6.

|

담당자 소속

|

담당자 성명

|

연락처

|

|

탐지대응팀

|

장대현 선임

|

02-405-4736

|

|

|

|

< 목 차 >

|

|

|

|

|

|

Ⅰ. 사업 개요 1

Ⅱ. 제안요청 내용 4

Ⅲ. 신청방법 안내 15

Ⅳ. 제안서 작성요령 22

V. 참가자격 및 평가방법 26

VI. 기타사항 28

VII. 붙임 및 서식 38

|

1. 사업목적

o 사이버위협 공동대응 플랫폼 구축을 위한 솔루션 도입

- 민간영역 사이버위협의 실시간 현황 파악 및 신속한 대응을 위해 참여기업과 보안위협 탐지·분석 및 공동대응을 위한 플랫폼 구축

2. 개요

o (사업명) 사이버위협 공동대응 플랫폼 구축을 위한 솔루션 도입

o (사업예산) 650,000,000원(VAT 포함)

o (사업기간) 계약체결일 ~ 7개월

o (추진방법) 조달발주(제한경쟁/협상에 의한 계약) / (기술90%, 가격10%)

-「소프트웨어 진흥법」 제49조 제1항, 같은 법 시행령 제44조 제1항에 따라

협상에 의한 계약체결 방식 적용

-「국가를 당사자로 하는 계약에 관한 법률 시행령」 제43조에 의거 협상에

의한 계약체결 방식 적용

3. 사업 내용

o 참여기업으로부터 탐지정보를 실시간 수집하고, 이를 한국인터넷진흥원으로 전송 후 분석·공유하여 공동 대응할 수 있는 종합 자동대응 시스템 솔루션 2식 구축

- 참여기업 내 탐지시스템과 연동을 통해 위협을 자동으로 식별·차단하는 통합 대응 프로세스 구축(일일 최대 300GB 로그 수집, 300대 이상 탐지시스템 연동 가능)

※ 참여기업 수 및 로그 수집 건을 분산 구축 하고 기존 참여기업과의 연동 호환성을 보장 및 사업 수행 내 활용 가능한 유휴 라이센스를 재배치하는 등 효율적으로 활용할 수 있는 방안 제시 필요

- TI 서비스* 와 종합 자동대응 시스템을 연동‧고도화 하고, 민감정보 비식별 처리 등 정보 가공을 통해 검증된 위협 정보를 분석‧공유 시스템(C-TAS) 및 통합 탐지시스템(C-SPIDER)에 실시간 공유‧연계 수행

※ 참여기업 별 탐지시스템이 다르므로 설계단계에서 연동 가이드·명세서 제시 필요

* TI서비스(한국인터넷진흥원이 라이센스 제공)와의 연계를 기반으로 위협 식별 및 자동 대응 기능을 고도화 하며, 협의에 따라 연동되는 TI 서비스 추가 가능

o 한국인터넷진흥원 내 구축된 종합 자동대응 시스템에 참여기업의 실시간 탐지정보 수집, 모니터링, 분석, 통계 도출, 공동 대응* 기능 강화 등 고도화 수행

* 구축된 솔루션에서 위협 차단을 자동으로 수행하고, 한국인터넷진흥원 및 참여기업에서 대시보드(알림·공유·보고서·조회·통계 등)를 통해 실시간으로 대응할 수 있도록 기능 제공

2

- 기존 구축된 종합 자동대응 시스템과 연동하여 통합 구축하고, 참여기업별 탐지정보를 실시간 수집하기 위해 기업 유형별 특화 플레이북 구성 수행

- 다양한 탐지정보에 대해 정규화‧분류를 통해 통합분석을 지원하고 도출된 위협에 대해 IoC 기반 정책을 자동 생성‧배포하여 공동대응 수행

- 참여기업의 운영현황 및 참여도를 분석하여 실적을 기반으로 평가지표를 설정하고 성과 및 위협정보에 대한 일·주·월 별 정기 보고서를 지원

※ 참여기업별 업종(IDC, 관제사 등)에 따른 보고서, 연동 장비 이상 여부 알림 등

※ 참여기업 대상 시작, 중간, 종료 시점의 설문조사를 통해 의견 반영 및 서비스 만족도 제고

o 사이버 위협 공동 대응을 위한 플랫폼 구축 및 최적화 지원

- 참여기업 및 한국인터넷진흥원의 종합 자동 대응 시스템 연동 지원

※ 참여기업 탐지시스템과 탐지정보 및 위협정보 서비스와 연동, 플랫폼 오류 점검 및 조치, 백업 관리, 정합성 검증, 위협 신뢰성 향상 등 기존 구축된 솔루션과 문제 해결 필요

※ 초기 1개월 내 핵심 기능이 설계‧분석이 완료될 수 있도록 전문 기술인력 선투입 필요

- 원활한 사업 수행을 위하여 한국인터넷진흥원 및 공동대응 참여기업과 협의를 통해 구축 환경에 맞는 공동대응 프로세스(Playbook) 최적화 및 고도화

※ 상용 서비스 망을 감안하여 가용성 및 안정성의 고려가 최우선적으로 필요하므로 신뢰성을 제고할 수 있는 공동대응 프로세스 발전 방안 제시 필요

※ 공동대응 프로세스 구축 및 연동 테스트에 필요시 협의에 따라 교육 및 상주 지원

- 기존 참여기업 사업지원 종료 등 필요시 신규 지정기업에 구축 지원

※ 기존·신규 공동대응 플랫폼 장비 변경 시 내역을 관리하는 절차 수립 필요

o 정기 중간점검(1개월) 회의를 통해 추진현황 공유 및 리스크 관리 지원

- 중간점검 결과, 일정이 10% 이상 지연된 것으로 확인될 경우 수행사는 최우선으로 원인분석 및 개선계획을 마련 후 적시에 협의 및 수습

4. 추진 체계

|

KISA

|

↔

|

제안사

|

↔

|

참여기업

|

|

사업 발주 및 관리

|

장비·솔루션 구축

|

시스템 연동 및 설치장소 제공

|

5. 사업결과물

|

구분

|

제출 자료

|

|

계약일 기준 2주 이내

|

사업수행계획서

|

|

착수보고서(발표자료)

|

|

제품공급 및 기술지원 확약서

|

|

보안서약서

|

|

장비 납품시

(상세요구사항 참고)

|

납품확인서

|

|

제품사양서, 연동가이드·명세서

|

|

제조사 정품 공급증명서, 기술지원확약서

|

|

장비 인증서(정품확인, CC인증, GS인증 등)

|

|

라이센스 증명서

|

|

구축 환경 실사 완료 후 1주 이내

|

작업계획서

|

|

솔루션 구축완료 후 1주 이내

(상세요구사항 참고)

|

설치확인서

|

|

교육계획서

|

|

운영 매뉴얼

|

|

상세 장애처리 절차 계획서

|

|

하자보수 절차 계획서

|

|

보안 취약점 점검 및 조치결과

|

|

보안적합성 검증 신청서류

|

|

사업수행 완료 전

|

최종보고서 및 기타서류

|

※ 제출 자료에 대한 세부내용 및 변경사항은 발주기관과 협의하여 수정 가능

1. 요구사항 목록

|

구 분

|

요구사항 번호

|

요구사항 이름

|

비고

|

|

시스템 장비 구성 요구사항

|

ECR-001

|

시스템 구성 공통사항

|

-

|

|

ECR-002

|

하드웨어 공통사항

|

-

|

|

ECR-003

|

라이센스 공통사항

|

-

|

|

ECR-004

|

호환성 및 상호 운용성 공통사항

|

-

|

|

ECR-005

|

장비설치 및 교체 공통사항

|

-

|

|

ECR-006

|

장비이관 및 시험운영 공통사항

|

-

|

|

기능 요구사항

|

FUN-001

|

위협로그수집 및 분석 장비

|

-

|

|

FUN-002

|

통합분석 및 통합 모니터링 장비

|

-

|

|

사업수행 요구사항

|

PPR-001

|

솔루션 구축

|

-

|

|

보안 요구사항

|

SER-001

|

일반 요구사항

|

-

|

|

제약사항

|

COR-001

|

정보화 사업 준수사항

|

-

|

|

COR-002

|

제안서 제약사항

|

-

|

|

프로젝트 관리 요구사항

|

PMR-001

|

검수 및 검사

|

-

|

|

PMR-002

|

소유권 및 저작권

|

-

|

|

PMR-003

|

운영자 매뉴얼

|

-

|

|

프로젝트 지원 요구사항

|

PSR-001

|

하자보수 및 유지관리

|

-

|

|

PSR-002

|

교육 및 기술지원

|

-

|

2. 상세 요구사항

o 시스템장비 구성 요구사항(Equipment Composition Requirement)

|

요구사항 번호

|

ECR-001

|

요구사항 분류

|

시스템 장비 구성 요구사항

|

|

요구사항 이름

|

시스템 구성 공통사항

|

|

요구사항 내용

|

❍ 본 사업은 사이버위협 정보공유 및 공동대응 플랫폼 구축을 위한 솔루션 도입 사업임

❍ 제안사는 충분한 확장성을 고려하여 솔루션을 제안하여야 함

❍ 시스템 설치장소 : 한국인터넷진흥원 및 지정한 정보공유 참여기업

❍ 하드웨어 및 소프트웨어 일체의 Appliance 형태이며 표준랙에 장착 가능해야 함

❍ 안정적인 운용을 위해 장비는 전원 이중화 기능을 제공해야 함

❍ 국가정보원법 제4조와 전자정부법 제56조에 의거, 정보통신제품(정보보호시스템·네트워크장비) 도입에 따른 CC인증·성능평가·보안기능확인서 중 어느하나가 적용된 장비를 제공해야 함

- 발주기관의 보안적합성 검증 절차 및 정보시스템 도입/운용 절차에 협조 필요

|

|

산출정보

|

납품확인서, 설치확인서, 제품사양서, 사업수행계획서

|

|

요구사항 번호

|

ECR-002

|

요구사항 분류

|

시스템 장비 구성 요구사항

|

|

요구사항 이름

|

하드웨어 공통사항

|

|

요구사항 내용

|

❍ 도입되는 솔루션에 대하여 기술지원 방안을 마련하고 일괄공급 방식으로 납품 및 설치를 완료하여야 함

❍ 도입되는 장비는 입찰등록 마감일 기준 2년 이내에 EOS(End of Service)가 예상되는 물품을 납품하지 말아야 함

❍ 제안요청서에 제시된 사양은 최소사양을 규정한 것으로 제시된 제품보다 높은 사양의 제품을 제안사가 제안하고, 발주기관이 인정할 시 사양 및 제조사를 변경하여 납품할 수 있음

❍ 발주기관이 납품장비 구축 및 테스트 수행 시 중대한 결함(속도저하, 보안취약점, 기능미미 등)이 있는 것으로 판단한 경우, 제안사는 납품장비 교체, 증설 및 보안 등을 수행하여야 함

❍ 참여기업 별 연동시스템이 다르므로 설계단계에서 연동 가이드·명세서 제시 필요

❍ 제안사는 솔루션의 설치, 네트워크 구축 등을 포함하여 제안하여야 함

❍ 솔루션 납품 완료 후 1년간은 무상 하자보수 기간이며, 이후 하자보수는 기획재정부 예산안작성 세부지침, SW사업 대가산정 가이드 등 정부 및 공공기관의 하자보수 요율을 준수하여야 함

|

|

산출정보

|

납품확인서, 설치확인서, 제품사양서, 연동가이드·명세서

|

|

요구사항 번호

|

ECR-003

|

요구사항 분류

|

시스템 장비 구성 요구사항

|

|

요구사항 이름

|

라이센스 공통사항

|

|

요구사항 내용

|

❍ 공급되는 모든 제품은 상용제품으로써 유지보수가 가능 하여야 함

❍ 라이센스 유형(서버, 사용자, 용량 등), 범위 및 수량에 대해 명확히 제시해야 함

❍ GS인증 제품이어야 함

|

|

산출정보

|

라이센스, 기술지원확약서, GS인증마크

|

|

요구사항 번호

|

ECR-004

|

요구사항 분류

|

시스템 장비 구성 요구사항

|

|

요구사항 이름

|

호환성 및 상호 운용성 공통사항

|

|

요구사항 내용

|

❍ 도입 및 설치되는 솔루션은 탑재 될 H/W OS 및 연관성 있는 S/W와의 호환성을 고려하여야 함

❍ 기 운영 중인 상용 S/W와 상이한 제품을 제안 시에는 기존 S/W와의 연계 및 상호 운용성에 문제가 없다는 증빙을 제시하여야 함

❍ 기 운영 중인 시스템과 연동·호환·상호운용이 가능하도록 관리적·물리적·기능적 설치 방안을 고려하여 제공해야 함

❍ 기 운영 중인 시스템과 연동·호환·상호운용을 위해 추가적인 장비 설치가 필요한 경우 제안사가 필요 제품을 제안하고, 발주기관이 인정할 시 납품할 수 있음

|

|

산출정보

|

아키텍처 정의서

|

|

요구사항 번호

|

ECR-005

|

요구사항 분류

|

시스템 장비 구성 요구사항

|

|

요구사항 이름

|

장비설치 및 교체 공통사항

|

|

요구사항 내용

|

❍ 시스템 상세배치도 및 설치 환경(장비 제원 및 전원사양 등 명시), 시험 운용 계획 등을 제안서에 포함하여 작성, 계약체결 후 2주 이내 이에 대한 수행계획서를 제출하여 발주기관에 승인받아야 함

❍ 장비관리에 필요한 랙 및 사무자재(책상, 의자)를 제공해야 하며, 설치장비에 대한 세부내용(품목명, 위치, 설치일 등)을 별도의 엑셀 파일로 제공해야 함

❍ 솔루션 설치시 네트워크 케이블링, 라벨링 작업을 지원하여야 함

❍ 솔루션 설치시 설치장비의 사양과 설치 시간 등을 사전에 사업 담당자에게 통보하고 봉인된 장비의 개봉은 발주기관 담당자의 입회하에 현장에서 개봉해야 함

❍ 솔루션 설치 후 정상운영을 위한 한국인터넷진흥원 및 참여기업에 구축예정 및 보유 네트워크 장비의 기본 정책(Real IP, Virtual IP, VLAN 등) 및 적절한 포트(관리용 포트 및 운영포트)를 설정하여 구축해야 함

❍ 납품 환경(통신사 및 참여기업 장소)에 따라 솔루션 설치 및 운영을 위해 신규도입이 필요한 네트워크 및 보안 장비 구성을 진흥원에 제안하고, 네트워크 및 보안 장비 신규 도입하여 설치 시 연결 설정 등 지원하여야 함

❍ 기 운영중인 참여 기업의 네트워크 보안 환경과 신규 기업의 네트워크 보안 환경을 고려하여 동일한 수준의 설계·구축을 지원하여야 함

❍ 솔루션 구축 환경에 맞는 위협대응 프로세스를 제안하여야 함

❍ 시스템의 장애발성 가능성을 최소화 하고, 납품장비의 파손이나 시험운영중 장애 발생 시 A/S는 불허하며, 동일 사양 이상의 신규 제품으로 즉시 교체해야 함

|

|

산출정보

|

설치확인서, 아키텍처정의서

|

|

요구사항 번호

|

ECR-006

|

요구사항 분류

|

시스템 장비 구성 요구사항

|

|

요구사항 이름

|

장비이관 및 시험운영 공통사항

|

|

요구사항 내용

|

❍ 사업기간 내 H/W, S/W, 네트워크 장비를 포함하여 이관이 필요한 상황이 발생하는 경우 관련하여 발생하는 비용은 제안사가 부담함

❍ 납품 설치된 장비의 시험운영을 위해 제공 및 지원하는 각종 시험운영 방법 및 조직 등 시험계획을 제시

❍ 시스템 설치 안정적 운영을 위한 시스템 설계 및 성능 등을 충분히 검증 할 수 있도록 효율화 방안을 제시

|

|

산출정보

|

설치확인서, 아키텍처정의서, 장비 시험운영 방안/결과

|

o 기능 요구사항(System Function Requirement)

|

요구사항 번호

|

FUN-001

|

요구사항 분류

|

기능 요구사항

|

|

요구사항 이름

|

위협로그수집 및 분석 장비

|

|

요구사항 내용

|

❍ 참여기업 1식 (최대 각 300GB/일 로그 수집 및 300대 이상 AGENT 연동 기능)

❍ 규격

- CPU : 2.1GHz * 4Core 이상

- Memory : 256GB 이상

- HDD : SSD 960G*2 이상

- Network: : 1G 이상

- 전원 이중화 기능(Hot Swappable)

❍ 기능

- LogFile, SNMP, Syslog, DB, API 등 다양한 정보 수집방식 지원

- 파싱 프리셋을 제공하고 자동 파싱·디코딩을 통해 정보를 정형화하여 통합 필드리스트 지원

- 참여기업과 한국인터넷진흥원 간의 전송값의 무결성 및 정합성 검증 지원

- 각 참여기업에서 취합되는 정보를 일괄적으로 통합하여 카테고리화 지원

- 정보 저장 시 압축 및 암호화, 무결성 훼손 탐지, 백업 저장(타 시스템) 지원

- 주민번호/Email/전화번호 등 민감정보 수집 시 마스킹처리, AES256 암호화 등 지원

- 자산, 이벤트, 기간, IP, 포트, 프로토콜, Action 등 컬럼별로 필터링 및 검색 지원

- 검색 시 AND, OR, NOT 연산 및 Multi-Group by기준 Max/Min/Avg/Sum 등의 숫자형 함수 지원, IN/Not In등의 필터링기능 및 Inner/Outer 등의 다양한 Join기능 제공

- 수집되는 모든 데이터의 세부 항목별 시계열 분석 기능 제공

- 자산별, 장애별, 유해IP별, 상관분석별, 공격명 이벤트 설정 및 분석을 통한 특정 그룹에 대한 위험도 산출 제공

- 시간별, 이벤트별 분석결과 시각화(3D Global Map, Pie chart, 상관관계 그래프 등)

- 연동 자산의 IP정보 등을 기반으로 Network topology 자동화 구축 및 3D 맵 기반 시각화

- 다양한 TI 플랫폼 연동을 통해 수집 정보에 대한 연관 분석 및 각 기업에 현황에 적합한 위협대응 프로세스 구축 및 안내 지원

- 기본 제공하는 컴포넌트(내 로그검색, 로그 수집 현황, 이벤트 분석 현황, 주요 로그의 통계 분석현황 등)를 대시보드 내 사용자가 지정, 배치 구성하는 기능 제공

- 수집 성능정보 GUI 모니터링 기능(자산별, 로그 분류별, 기간‧시간별, BPS/PPS 등)

- 일간/주간/월간 통계 모니터링, 수집, 보고서, 각 이벤트별 통계 모니터링, 수집, 보고서 제공 기능

- 위협 공유 시 메일 안내, 대시보드 안내 등 알림 제공 기능

- 관리자, 사용자별, 그룹별 사용권한 및 접근 권한(IP주소 등) 통합 제어 기능

- 사용자 접속 이력 및 변경 내용에 대한 감사로그 저장 기능

- 고급 사용자 및 외부 프로그램이 이용할 수 있는 로그 및 통계 검색용 API 등 제공

- 모든 데이터에 대한 중복 제거 기능(Event, Ticketing)

- Mitre ATT&CK 매트릭스 정보 자동 수집 및 관리 기능

- Mitre ATT&CK TTP 자동 매핑 및 사전 정의, 후속 정의 기능

- Mitre ATT&CK 공격정보 및 대응정보 최신화 업데이트 기능

- 위협이벤트 내 Feature별 온톨리지 가시화 분석 및 시각화 기능

- 참여기업과 KISA 시스템간 연동전용 단일 서버 통신 기능으로 보안 강화

- 대응 우선순위를 위한 위협이벤트 위험도 및 위험등급 산정과 위협지표 산출

- 파서 정의되지 않은 데이터에서 특정 데이터 추출 기능으로 신규 IOC분석 기능

- CTI 위협이벤트와 보안장비의 위협이벤트별로 위험 등급별, 임계치별, 장비별 적용하는 기능

- Raw Data, 대응 Data, 공격명, 위협 상세 정보 솔루션간 통합 통계 기능

- Event, CTI, 파서, 플레이북 Import/Export 기능

- 개인정보 등 민감정보 마스킹 및 연동 시스템 간 전송 기능

- CTI 위협이벤트와 보안장비의 위협이벤트별로 각각 탐지하는 기능

- 탐지 위협이벤트 대상 Mitre ATT&CK Navigator 기반 모니터링 기능

- 정보보호시스템 연동 Playbook 기반 자동차단 기능

- 참여기업 내 윈도우 및 유닉스 서버 AGENT 연동 기능

- CTI 위협이벤트와 보안장비의 위협이벤트별로 각각 탐지하는 기능

- 통합 탐지 시스템(C-SPIDER)과 종합 자동대응 시스템 간 실시간 연계를 통해 참여기업으로부터 수집된 탐지정보를 정규화·분석하고, 분석 결과에 기반한 자동 대응 정책(IoC 기반 차단 등)을 참여기업 보안장비에 실시간 배포할 수 있는 기능

|

|

산출정보

|

작업계획서 및 결과보고서

|

|

요구사항 번호

|

FUN-002

|

요구사항 분류

|

기능 요구사항

|

|

요구사항 이름

|

통합분석 및 통합모니터링 장비(종합 자동대응 시스템)

|

|

요구사항 내용

|

❍ 한국인터넷진흥원 1식 (최대 300GB/일 로그 수집 및 300대 이상 AGENT 연동 기능)

❍ 규격

- CPU : 2.1GHz * 4Core 이상

- Memory : 256GB 이상

- HDD : SSD 960G*2 이상

- Network: : 1G 이상

- 전원 이중화 기능(Hot Swappable)

❍ 기능

- LogFile, SNMP, Syslog, DB, API 등 다양한 정보 수집방식 지원

- 파싱 프리셋을 제공하고 자동 파싱·디코딩을 통해 정보를 정형화하여 통합 필드리스트 지원

- 참여기업과 한국인터넷진흥원 간의 전송값의 무결성 및 정합성 검증 지원

- 각 참여기업에서 취합되는 정보를 일괄적으로 통합하여 카테고리화 지원

- 정보 저장 시 압축 및 암호화, 무결성 훼손 탐지, 백업 저장(타 시스템) 지원

- 주민번호/Email/전화번호 등 민감정보 수집 시 마스킹처리, AES256 암호화 등 지원

- 자산, 이벤트, 기간, IP, 포트, 프로토콜, Action 등 컬럼별로 필터링 및 검색 지원

- 검색 시 AND, OR, NOT 연산 및 Multi-Group by기준 Max/Min/Avg/Sum 등의 숫자형 함수 지원, IN/Not In등의 필터링기능 및 Inner/Outer 등의 다양한 Join기능 제공

- 수집되는 모든 데이터의 세부 항목별 시계열 분석 기능 제공

- 자산별, 장애별, 유해IP별, 상관분석별, 공격명 이벤트 설정 및 분석을 통한 특정 그룹에 대한 위험도 산출 제공

- 시간별, 이벤트별 분석결과 시각화(3D Global Map, Pie chart, 상관관계 그래프 등)

- 연동 자산의 IP정보 등을 기반으로 Network topology 자동화 구축 및 3D 맵 기반 시각화

- 다양한 TI 플랫폼 연동을 통해 수집 정보에 대한 연관 분석 및 각 기업에 현황에 적합한 위협대응 프로세스 구축 및 안내 지원

- 기본 제공하는 컴포넌트(내 로그검색, 로그 수집 현황, 이벤트 분석 현황, 주요 로그의 통계 분석현황 등)를 대시보드 내 사용자가 지정, 배치 구성하는 기능 제공

- 수집 성능정보 GUI 모니터링 기능(자산별, 로그 분류별, 기간‧시간별, BPS/PPS 등)

- 일간/주간/월간 통계 모니터링, 수집, 보고서, 각 이벤트별 통계 모니터링, 수집, 보고서 제공 기능

- 위협 공유 시 메일 안내, 대시보드 안내 등 알림 제공 기능

- 관리자, 사용자별, 그룹별 사용권한 및 접근 권한(IP주소 등) 통합 제어 기능

- 사용자 접속 이력 및 변경내용에 대한 감사로그 저장 기능

- 고급 사용자 및 외부 프로그램이 이용할 수 있는 로그 및 통계 검색용 API 등 제공

- 모든 데이터에 대한 중복 제거 기능(Event, Ticketing)

- Mitre ATT&CK 매트릭스 정보 자동 수집 및 관리 기능

- Mitre ATT&CK TTP 자동 매핑 및 사전 정의, 후속 정의 기능

- Mitre ATT&CK 공격정보 및 대응정보 최신화 업데이트 기능

- 위협이벤트 내 Feature별 온톨리지 가시화 분석 및 시각화 기능

- 참여기업과 KISA 시스템간 연동전용 단일 서버 통신 기능으로 보안 강화

- 대응 우선순위를 위한 위협이벤트 위험도 및 위험등급 산정과 위협지표 산출

- 파서 정의되지 않은 데이터에서 특정 데이터 추출 기능으로 신규 IOC분석 기능

- CTI 위협이벤트와 보안장비의 위협이벤트별로 위험 등급별, 임계치별, 장비별 적용하는 기능

- Raw Data, 대응 Data, 공격명, 위협 상세 정보 솔루션간 통합 통계 기능

- Event, CTI, 파서, 플레이북 Import/Export 기능

- 개인정보 등 민감정보 마스킹 및 연동 시스템 간 전송 기능

- Playbook 기반 신규 위협 정보 KISA C-TAS 자동화 등록 기능

- KISA 분석정보를 해당 참여기업에 선별적으로 정보를 공유하는 기능

- KISA C-TAS 신규 CTI 정보를 참여기업에 자동 공유하는 기능

- 참여기업 위협이벤트를 KISA에 Playbook을 통한 자동 분석의뢰 하는 기능

- 탐지 위협이벤트 대상 Mitre ATT&CK Navigator 기반 모니터링 기능

* 참여기업 별 자체 모니터링 및 한국인터넷진흥원 통합(참여기업 전체 위협정보) 모니터링

- 참여기업 및 한국인터넷진흥원 장비의 모니터링을 위한 Health check 기능 지원

- TI 서비스 및 IoC 정책을 연계할 수 있는 기능

- C-SPIDER 내에서 수집된 탐지 이벤트를 기반으로 위협도를 산출할 수 있는 기능

- 참여기업 장비에 차단 정책 또는 탐지 룰 형태로 실시간 배포할 수 있는 기능

- C-SPIDER 및 종합 자동대응 시스템 간 데이터 처리 흐름(수집 → 정규화 → 분석 → 정책화 → 전파)을 관리하는 통합 관리 기능

|

|

산출정보

|

작업계획서 및 결과보고서

|

o 사업수행 요구사항 (Project Performance Requirement)

|

요구사항 번호

|

PPR-001

|

요구사항 분류

|

사업수행 요구사항

|

|

요구사항 이름

|

솔루션 구축

|

|

요구사항 내용

|

❍ 납품하는 장비는(운영체제 포함) 납품일을 기준으로 설치가 완료되어 납품되어야 함

❍ 도입되는 솔루션 설치를 위한 상세 설계서와 작업계획서를 제시하여야 함

※ 상세 설계서에는 Rack 실장도, 네트워크 구성도 등이 포함되어야 함

❍ 납품 및 설치되는 모든 OS 및 S/W에 대한 라이센스를 제출하여야 함

❍ 모든 장비에 대한 세부규격은 첨부된 사양에 따라 납품하여야 함

❍ 솔루션 설치시 설치장비의 사양과 설치 시간 등을 사전에 사업 담당자에게 통보하고 봉인된 장비의 개봉은 발주기관 담당자의 입회하에 현장에서 개봉하여야 함

❍ 솔루션 설치시 네트워크 케이블링, 라벨링 작업을 지원하여야 함

❍ 솔루션 설치 후 정상운영을 위한 한국인터넷진흥원 및 참여 기업에 구축예정 및 보유 네트워크 장비의 기본 정책(Real IP, Virtual IP, VLAN 등) 및 적절한 포트(관리용 포트 및 운영포트)를 설정하여 구축하여야 함

❍ 본 사업에 사용되는 솔루션은 CC인증 또는 보안기능확인서를 획득 후 보안적합성 검증 받은 제품으로 구성하여야 함

❍ 해당 인증 및 검증 증명자료(인증서 등)는 제안서에 반드시 첨부하여야 함

❍ 정보공유 참여기업 구축 환경에 맞는 위협대응 프로세스를 구축하여야 함

❍ 기존 참여기업에 구축된 솔루션 및 한국인터넷진흥원 내 공동대응 솔루션과 연동 구축하여야 함

❍ 기존 참여기업 사업 종료 시 신규 지정기업에 이전 및 구축 지원하여야 함

|

|

산출정보

|

작업계획서, 라이센스, 제품사양서, 정품 확인서

|

o 보안 요구사항 (Security Requirement)

|

요구사항 번호

|

SER-001

|

요구사항 분류

|

보안 요구사항

|

|

요구사항 이름

|

일반 요구사항

|

|

요구사항 내용

|

❍ 사업수행을 위한 물리적/관리적/기술적 보안대책 및 안전관리에 대한 보안관리 계획을 수립하여야 함

- 제안사는 발주기관이 사업 수행내역 및 결과에 대하여 점검·검사 등을 요청할 경우 성실히 응하여야 함

- 사업 종료 이후라도 발주기관과 협의하여 적정기간 내 산출물에 대한 추가 자료 요청 등 업무에 적극 협조 필요

- 구축 이후 사업 완료 전 발주기관의 보안적합성 검증 절차에 적극 협조

❍ 제안사는 비밀정보 관리방안 및 누출금지대상 정보에 대한 관리방안을 수립하여야 함

- 사업 수행과정에서 취득한 자료와 정보에 관하여 사업수행 중은 물론 사업 완료 후에도 이를 외부에 유출해서는 안되며, 사업종료 시 완전 폐기 또는 반납하여야 함. 이를 위반 시 부정당업자 등록 등 모든 법적 책임은 제안사에 있음

❍ 정보시스템 접속권한 및 데이터에 접근하는 인력의 목록 작성

|

|

< 계약 특수조건 >

|

|

|

|

|

|

`국가를 당사자로 하는 계약에 관한 법률 시행령` 제76조제2항제3호다목에 따른 정보통신망 또는 정보시스템 구축 및 유지보수 등의 계약 이행과정에서 정보통신망 또는 정보시스템에 허가 없이 접속하거나 무단으로 정보를 수집할 수 있는 비인가 프로그램을 설치하거나 그러한 행위에 악용될 수 있는 정보통신망 또는 정보시스템의 약점을 고의로 생성 또는 방치하는 행위 등을 금지하는 내용의 계약 특수조건을 계약서에 명시하여야 하며 계약기간(하자 보증기간을 포함한다) 내에 발생한 보안 약점 등에 대해서는 계약업체로 하여금 개선 조치하도록 하여야 한다.

(상기 내용과 관련한 행위가 없다는 대표자 명의의 확약서를 요구할 수 있음)

|

❍ 본 사업은 정보보안 교육을 포함하며, 제안사는 계약 체결 후 1개월 이내에 발주기관이 실시하는 보안교육에 필수로 참석하여야 함

- 해당 교육에는 SW 개발보안 등 관련 내용을 포함하며, 교육은 발주기관 주관으로 진행함

- 교육 이수 결과 및 출석 자료는 사업담당 팀장 및 정보보안팀에 보고 및 제출하여야 함

❍ 제안사는 사업 수행 전 과정에서 발주기관의 보안관리 기준 및 절차를 준수하여야 하며, 발주기관이 제공하는 관련 지침 및 양식을 기준으로 업무를 수행해야 함

❍ 원격지 개발이 포함될 경우, 「국가정보보안기본지침」 제28조에 따라 독립된 개발망 운영, 보호구역 지정 및 출입통제, 사전등록 저장매체 사용, 접속기록 1년 이상 보관 등의 보안대책을 수립·이행하여야 하며, 발주기관은 정기 또는 불시점검을 실시할 수 있으며, 점검 결과 미흡 시 원격지 개발 승인을 취소할 수 있음

❍ 제안사는 본 사업의 데이터베이스 보안을 위해 다음의 보안대책을 수립·이행하여야 함

- 데이터베이스에 저장되는 중요정보(IP, 공격탐지 이벤트 등)는 복호화가 불가하도록 저장 시 암호화하고, 백업 시에도 암호화 전송 및 저장 조치를 수행해야 함

- DB 관리자 계정과 일반 사용자 계정을 분리하여 운영하고, 사용자 유형 및 중요도에 따른 접근통제 정책을 수립·이행하여야 함

- 데이터베이스 로그인 시 강력한 인증수단을 적용하고, 일반 사용자의 DB 직접 접근을 차단하여야 함

- 데이터베이스의 해킹 및 장애로 인한 가용성 저해를 방지하기 위한 별도의 보안대책을 수립·시행하여야 함

- 모든 사용자별 DB 접근 기록 및 SQL 수행 이력은 1년 이상 보관하여야 함

|

|

산출정보

|

보안서약서, 신원진술서, 보안관리 계획서, 비밀정보 및 누출금지정보 관리방안서, 계정 및 접근권한 관리대장, 보안 취약점 점검 및 조치결과 보고서, 정보보안 교육 이수 확인서, 접근통제 정책서, DB 접근기록 내역

|

o 제약사항 (Constraint Requriement)

|

요구사항 번호

|

COR-001

|

요구사항 분류

|

제약사항

|

|

요구사항 이름

|

정보화 사업 준수사항

|

|

요구사항 내용

|

❍ 제안사는 사업추진시 『행정기관 및 공공기관 정보시스템 구축·운영 지침(행정안전부고시)』에 규정된 사항을 준수하여야 함

❍ 개인정보를 처리함에 있어 『개인정보 보호법』, 『정보통신망 이용촉진 및 정보보호 등에 관한 법률』 등 관련 법규 및 규정을 준수하여야 함

❍ 발주기관 內 정보보안기본지침 등을 준수하여야 함

※ 사업기간 內 적용 법령, 규정 및 표준 등에 대한 변경사항 발생시 이를 반영하여야 함

|

|

산출정보

|

|

|

요구사항 번호

|

COR-002

|

요구사항 분류

|

제약사항

|

|

요구사항 이름

|

제안서 제약사항

|

|

요구사항 내용

|

❍ 제출된 제안서의 내용은 제안사가 임의로 변경할 수 없으며, 제안한 내용은 계약 내용에 포함됨

※ 기술협상과정에서 변경된 사항은 기술협상 결과에 따름

❍ 제안서에 명시된 내용과 협상시 발주기관의 요구에 의하여 수정·보완·변경된 제안 내용은 계약서에 명시하지 않더라도 계약서와 동일한 효력을 가짐

※ 계약서에 명시된 경우는 계약서의 내용을 우선으로 함

❍ 발주기관은 협상시 추가제안 및 추가자료를 요구할 수 있으며 제출된 자료는 제안서와 동일한 효력을 가짐(기술평가를 위한 제안설명 및 답변자료, 기술내용 포함)

❍ 발주기관의 조치나 기타 불가항력적인 환경변화로 본 제안서의 일부 또는 전부가 변경되거나 취소되는 경우 관련 규정에 따라 처리함

❍ 제안서 추가자료 요청 시 제안사는 이에 성실히 임하여야 하며, 미 제출 시 불이익에 대한 책임은 제안사가 짐

❍ 제안사는 기술평가 결과에 대해 일체의 이의를 제기할 수 없으며, 세부적인 평가항목 및 결과는 공개(단, 평가위원 실명은 비공개)

|

|

산출정보

|

|

o 프로젝트 관리 요구사항 (Project Mgmt Requirement)

|

요구사항 번호

|

PMR-001

|

요구사항 분류

|

프로젝트 관리 요구사항

|

|

요구사항 이름

|

검수 및 검사

|

|

요구사항 내용

|

❍ 제안사는 검수계획서를 계약 완료일 이전까지 발주기관에 서면으로 제출하여 승인을 받은 후 검수를 실시하여야 함

❍ 제안사는 검수계획서를 계약 완료 전에 제출하고 제출한 이후 14일 이내에 검수를 받아야 함

❍ 검사는 품질, 수량, 포장상태, 시스템 설치, 정상가동 여부 등에 대하여 행하며, 검사에 필요한 일체의 비용과 검사하기 위한 변형, 소모, 파손 또는 변질로 생기는 손상은 제안사가 부담하여야 함

※ 제안사는 장비 검수를 위한 체크리스트 등 검수방안을 제시하여야 함

❍ 제안요청서, 제안서, 협상결과, 계약서, 사업수행계획서 등과 일치하지 않을 경우 지체없이 보완 후 재검수를 받아야 함

|

|

산출정보

|

검수계획 및 검수완료보고서

|

|

요구사항 번호

|

PMR-002

|

요구사항 분류

|

프로젝트 관리 요구사항

|

|

요구사항 이름

|

소유권 및 저작권

|

|

요구사항 내용

|

❍ 본 사업은 국가주요정보통신기반시설의 중요정보를 포함하고 있으므로, 사업결과물의 소유권 및 저작권은 한국인터넷진흥원에 귀속됨

❍ 제안사가 인용한 자료로 인하여 발생하는 저작권, 사용권 또는 특허권 관련 분쟁에 대한 모든 책임은 제안사에 귀속됨

|

|

산출정보

|

|

|

요구사항 번호

|

PMR-003

|

요구사항 분류

|

프로젝트 관리 요구사항

|

|

요구사항 이름

|

운영자 매뉴얼

|

|

요구사항 내용

|

❍ 시스템을 효율적으로 운영·관리하기 위한 다양한 매뉴얼 등을 마련하여야 함

- 네트워크 구성도, 선번장, Rack 실장도, 장비이력서

- 사용자 매뉴얼, 관리자 매뉴얼(HW, SW 매뉴얼), 장애대응매뉴얼

- 시스템 운영정책(서버, 네트워크 보안장비 정책), 백업가이드, IP 설정 내역 등

|

|

< 사용자 매뉴얼 포함 내용>

|

|

|

|

|

|

▪ 목표시스템 내 설치된 각종 SW 실행방법

▪ SW를 별도로 설치해야 하는 경우 해당 SW 설치 및 제거방법

▪ 목표시스템 SW 설정(Configuration) 값 및 설정방법

▪ 로그확인 및 분석방법 등

|

|

|

산출정보

|

네트워크 구성도, 각종 운영 매뉴얼, 보안정책서, 장애처리 절차 계획서,

|

o 프로젝트 지원 요구사항 (Project Support Requirement)

|

요구사항 번호

|

PSR-001

|

요구사항 분류

|

프로젝트 지원 요구사항

|

|

요구사항 이름

|

하자보수 및 유지관리

|

|

요구사항 내용

|

❍ 무상 하자보수 기간은 최종검수 완료일로부터 1년으로 하며, 하자 발생시 365일 × 24시간 상시 지원하여야 함

❍ 무상 하자보수 기간 중 시스템에 이상 발생 시 장애접수 후 4시간 이내에 신속히 장애조치를 지원하여야 함

❍ 무상 하자보수 기간 동안 시스템의 원활한 운영을 위하여 시스템 이중화 구축에 직접 투입된 인력으로 지원하여야 함

❍ 발생 가능한 장애요소들을 유형별로 구분하고 대처방안을 제시하여야 함

❍ 무상 하자보수 지원방안에 지원범위, 지원방법 등을 제시하여야 함

|

|

산출정보

|

하자보수 절차 계획서

|

|

요구사항 번호

|

PSR-002

|

요구사항 분류

|

프로젝트 지원 요구사항

|

|

요구사항 이름

|

교육 및 기술지원

|

|

요구사항 내용

|

❍ 제안사는 사업 착수부터 무상 하자보수 완료까지 운영, 유지관리, 장애처리 등에 필요한 기술 및 활용 교육을 참여기업 대상 지속적(상, 하반기) 으로 실시하기 위한 교육지원 계획서를 제시하여야 하며 교육관련 제반 비용은 본 사업에 포함하여야 함

❍ 솔루션 설치 및 운영에 대한 기술지원 등을 구체적으로 제시하여야 함

|

|

산출정보

|

교육계획서, 운영 매뉴얼

|

1. 신청방법 및 접수

o 제출기한 : 입찰 공고서 참고

o 접수방법 : 입찰 공고서 참고

o 제출서류 : 입찰 공고서 및 조달청 공고 참고

o 사업관련 문의처 : KISA 탐지대응팀 장대현 선임연구원

(02-405-4736, lazly@kisa.or.kr)

o 사업 설명회 : 별도 설명회는 개최하지 않음(담당자 문의)

o 제안서 평가 : 조달청 공고 참고

2. 제안 유의사항 (입찰 공고서 참고)

o 제안서 작성을 위해 소요되는 비용은 제안사가 부담하며, 제출된 서류는 일체 반환하지 않음

o 제안서 등 제출서류에서 허위사실이 발견될 경우 입찰자격이 상실되고, 발주기관은 이에 대한 손해배상을 제안사에 청구할 수 있으며 제반 비용은 제안사에서 부담함

o 제안서의 내용을 객관적으로 입증할 수 있는 근거자료는 제안서의 첨부자료로 제출하여야 함

o 제안사는 제안서에 작성한 내용, 정보에 대한 정확성을 스스로 확인할 필요가 있으며, 발주기관은 제안서나 기타 첨부자료의 오류나 누락에 대하여 책임을 지지 않음

o 제출된 제안서의 내용은 우리원에서 요청하지 않은 한 변경할 수 없으며, 계약체결 시 계약조건의 일부로 간주함

o 필요시 입찰참가자에게 제안 내용에 대한 추가 자료를 요청할 수 있으며, 제출된 자료는 제안서와 동일한 효력을 지님

o 사업 수행 중 특허권, 사용권, 저작권 등의 침해 문제 발생 시 사업을 조기종료 시키거나, 사업비 일체 환수조치 가능

o 제안사 소개, 방법론 등과 같은 일반적인 내용을 간소화하고 운영내역에 대한 자세한 전략을 제시해야 함

o 제안내용에 대한 확인을 위하여 추가자료 요청 또는 현장실사를 할 수 있으며, 제안사는 이에 응하여야 함

o 사업결과에 따른 산출물의 모든 소유권은 발주기관에 귀속됨

o 제안서는 “3. 제안서 목차 및 작성요령”에 따른 작성을 권고한다.

o 본 제안요청서의 전체 또는 일부가 제안서 제출이외의 다른 목적으로 사용되어서는 안 됨. 선정된 업체는 발주기관의 보안요청을 준수할 것에 동의해야 하며, 본 사업의 수주 경쟁에 참여함으로서 업체가 획득한 정보는 발주기관의 서면에 의한 승인 없이는 외부에 누설되어서는 아니됨

3. 사업 참여 제외대상

o 제안서의 내용이 공고된 내용 및 사업 대상에 부합하지 않는 경우

o 제안사, 사업책임자 등이 접수마감일 기준 국가사업의 각종 보고서 제출, 기술료/정산금/환수금 납부 등 의무사항을 불이행하고 있는 경우

o 제안사, 사업책임자 등이 접수마감일 기준 국가계약법, 지방계약법 등 관련 법령에 따른 ‘부정당제재정보공개’ 명단에 포함된 경우

4. 보안 준수사항

o 사업 수행과정에서 취득한 자료와 정보에 관하여 사업수행중은 물론 사업완료 후에도 이를 외부에 유출해서는 안 되며, 사업 종료 시에는 완전 폐기 또는 반납해야 함

o 제안사는 사업 수행에 사용되는 문서, 인원, 장비 등에 대하여 물리적, 관리적, 기술적 보안대책 및 ‘누출금지 대상정보’에 대한 보안관리 계획을 사업제안서에 기재하여야 하며, 해당 정보 누출 시 발주기관은 국가계약법 시행령 제76조에 따라 제안사를 부정당업체로 등록함

|

|

< 누출금지 정보 >

|

|

|

|

|

|

1. 해당 기관의 정보시스템 내·외부 IP주소 현황

2. 정보시스템 구성현황 및 정보통신망 구성도

(국가안보와 직결되는 중요한 정보통신망 관련 세부자료는 해당 등급의 비밀로 별도 분류하여 관리하여야 함)

3. 개별 사용자의 계정·비밀번호 등 정보시스템 접근권한 정보

4. 정보통신망 또는 정보시스템 취약점 분석·평가 결과물

5. 정보화사업 용역 결과물 및 관련 프로그램 소스코드(외부에 유출될 경우 국가안보 및 국익에 피해가 우려되는 중요 용역사업에 해당)

6. 암호자재 및 정보보호시스템 도입·운용 현황

7. 정보보호시스템 및 네트워크장비 설정 정보

8. ‘공공기관의 정보공개에 관한 법률’ 제9조제1항에 따라 비공개 대상 정보로 분류된 해당 기관의 내부문서

9. ‘개인정보보호법’ 제2조제1호에 따른 개인정보

10. ‘보안업무규정’ 제4조에 따른 비밀 및 동규정 시행규칙 제16조제3항에 따른 대외비

11. 그 밖에 해당 기관의 장이 공개가 불가하다고 판단한 자료

|

o 제안사는 발주기관의 보안정책(과기부 정보보안 기본지침 등)을 준수하여야 하며, 이를 위반하였을 경우 위규처리기준(붙임 1)에 따라 관련자에 대하여 조치하고 보안위약금 부과기준(붙임 2)에 따라 손해배상 책임을 짐

o 최종산출물(정보시스템, 홈페이지 등)에 대해 정보보안 전문가 또는 전문 보안점검도구를 활용하여 보안 취약점을 점검하고, 도출된 취약점에 대해 개선 완료한 결과를 제출해야 함

※ 사업에서 자체점검이 어려운 경우, 발주기관과 협의하여 추진

o 사업 참여인원중 보안책임관을 지정하여 발주기관의 승인을 받아야 함

o 사업 참여인원은 보안서약서에 자필서명 후, 발주기관에 제출해야 함

o 사업 참여인원은 업체 임의로 교체할 수 없으며, 변동사항 발생 즉시 발주기관에 보고해야 함

o 사업수행으로 생산되는 산출물 및 기록은 발주기관이 인가하지 않은 혹은 정보보안담당관이 인가하지 않은 자에게 제공․대여․열람을 금지함

o 사업관련 자료 및 사업과정에서 생산된 산출물은 보안책임관이 지정한 PC 등(반드시 인터넷과 분리)에 저장․관리하여야 하며, 계정관리 및 계정별 접근권한 부여 등을 통하여 접근을 제한하여야함

o 비밀문서(대외비 포함)는 매일 퇴근시 반납하여야 하며, 비밀문서를 제외한 일반문서는 제공된 사무실에 시건장치가 된 보관함이 있을 경우 보관함에 보관할 수 있음

o 사업관련 자료는 인터넷 웹하드․P2P 등 인터넷 자료공유사이트 및 개인메일함 저장을 금지하고 발주기관과 사업수행업체간 자료전송이 필요한 경우는 자사 전자우편을 이용하여 송․수신하고 메일을 확인하는 즉시 삭제하여야함

※ 다만, 대외비 이상의 비밀은 전자우편으로 송수신 금지

o 사업완료 후 생산된 최종 산출물은 인수․인계서를 통하여 발주기관에 반납하고, PC 완전삭제 등 보안조치를 통해 사업관련 산출물(중간산출물 포함)을 모두 삭제하여야함

o 사업수행 중 원격 접속이 필요한 경우, VPN 또는 VDI, 전용선, 2FA 기반 접속 등 보안접속수단을 이용해야 하며, 해당 접속기록은 보안책임관이 관리하고 주기적으로 점검해야 함

o 본 과업은 「국가정보보안기본지침」 제13조 제1항 제2호에 따라 온라인 개발 및 유지보수 시 제28조의2 및 제52조에 따른 보안수칙을 준수하며, 이에 부합하는 개발환경을 구성하여 운영해야 함

o 본 과업은 「국가정보보안기본지침」 제13조제1항제1호에 따라 용역업체 작업장소에 대한 보안요구사항을 명시하며, 제안사는 이를 준수하여야 함

- 용역업체 작업장소는 보호구역으로 지정하여 출입통제, 출입기록 유지, CCTV 설치 등의 물리적 보안을 강화하여야 함

- 작업장소에서는 외부 인터넷 연결을 차단하고, 업무 시스템 접속은 보안이 검증된 VPN 및 2FA 인증수단을 통해서만 가능하여야 함

- 작업장소의 보안환경은 발주기관의 정기점검 및 불시점검에 따라 미흡사항 발견 시 즉시 개선하여야 함

o 제안사는 본 사업을 통해 생상되 산출물을 제3자에게 제공하거나 외부 반출하고자 할 경우, 반드시 발주기관의 사전 서면 승인을 받아야하며 위반 시 관련 법령 및 계약조건에 따라 처리함

□ 안전 및 보건 준수사항

○ 제안사는 본 과업에 참여하는 인력의 안전 및 보건 확보를 위해 「산업안전보건법」제4조(사업주 등의 의무) 및「중대재해 처벌 등에 관한 법률」제4조(사업주와 경영책임자등의 안전 및 보건 확보의무)에 따른 의무를 준수하여야 합니다.

○ 제안사는 본 과업에 참여하는 인력이 산업재해가 발생할 급박한 위험이 있을 때에는 「산업안전보건법」 제51조(사업주의 작업중지)에 따라 작업 또는 업무를 즉시 중지시키고 안전·보건에 관하여 필요한 조치를 하여야 합니다.

○ 제안사는 산업재해가 발생하였을 경우, 「산업안전보건법」 제57조(산업재해 발생 은폐 금지 및 보고 등)에 따라 그 발생 사실을 은폐하여서는 아니 되고 관련 사항을 기록·보존 및 발주기관에 통지하여야 합니다.

○ 제안사는 「산업안전보건법」 제29조(근로자에 대한 안전보건교육)에 따라 소속 근로자에게 안전·보건교육을 정기적으로 실시 하여야 하며, 작업내용 변경 등이 있을 시에는 해당 작업에 필요한 안전보건교육을 추가로 실시하여야 합니다.

○ 제안사는 「산업안전보건법」 제36조(위험성평가의 실시)에 따라 사업장의 유해·위험 요인을 평가하고 관리·개선에 필요한 조치를 수행하기 위한 위험성평가를 실시하여야 하며, 발주기관 내 상주하는 참여인력이 있을 경우에는 발주기관에 위험성평가 실시 결과를 제출하여야 합니다.

○ 제안사는 발주기관 내 상주하는 참여인력이 있을 경우, 「산업안전보건법」 제64조(도급에 따른 산업재해 예방조치) 제1항제1호에 따라 매월 안전보건협의체에 참여해야 하고, 동법 동조 제2항에 따라 발주기관과 함께 매분기 합동안전·보건점검을 실시하여야 합니다.

○ 제안사는 고소·화기·밀폐·전기(정전)·중장비 사용 작업과 같은 위험작업을 발주기관 내에서 수행할 경우, 한국인터넷진흥원 안전보건관리규정 제23조(작업전안전조치) 및 제23조의2(작업허가)에 따라 진흥원 안전관리담당자에게 작업계획서를 사전에 제출하여야 하며, 이 때 요구되는 추가사항은 필히 조치하고, 당일 작업 전 조치결과에 대해 진흥원 관리감독자와 안전관리자에게 안전작업허가서를 받아야 합니다.

- 위와 관련한 위험작업 수행 시 제안사는 작업 참여인력이 개인 보호구를 지참(착용)하도록 하고, 작업관리자를 배치하여 보호구 착용 상태 등을 지도ㆍ점검하여야 합니다.

○ 제안사는 발주기관 내 상주하는 참여인력이 있을 경우, 진흥원의 안전·보건 활동(대피 훈련, 안전점검 등)에 대한 협조 요청 시 이에 적극적으로 협조하여야 합니다.

1. 제안서의 효력

o 제안서에 제시된 내용과 발주자 요구에 의하여 수정, 보완, 변경된 제안내용은 계약서에 명시하지 아니하더라도 계약서와 동일한 효력을 가지며, 계약서에 명시된 경우는 계약서가 우선함

o 발주기관는 필요시 제안사에 대하여 자료를 요구할 수 있으며, 이에 따라 제출된 자료는 제안서와 동일한 효력을 가짐

2. 제안서 작성지침 및 유의사항(권고)

o 제안서의 구성은 명시된 제안서 목차에 따라 각각 세분해서 누락이 없이 작성하고 기술적인 설명자료 등의 내용이 많을 경우에는 별지를 사용하여 작성해야 함

o 목차의 항목 중 해당내용에 해당하지 않을 시, 해당항목에 “해당사항 없음”으로 간략히 기술함

o 제안내용을 보충하기 위해 참고문헌 활용시 참고문헌 목록을 첨부하고 인용부분을 명시하며, 기관에서 요청시 이를 제출하여야 함

o 제안서의 용지규격은 A4 크기, 파일 형태는 PDF로 하며 각 쪽에는 장별 일련번호를 부여하여야 함

o 제안서의 내용은 명확한 용어를 사용해서 표현하며, “~를 개발 할 수도 있다, ~을 고려하고 있다” 등과 같은 모호한 표현은 제안서 평가 시 불가능한 것으로 간주함

o 제출된 제안서의 기재내용은 발주기관의 요청이 없는 한 수정, 삭제 및 대체할 수 없음

o 제안서에 적용된 사항은 제안요청 공고일 당일을 기준일로 함

3. 입찰 시 유의사항

- 입찰참가 접수기한 내 최종 제출되지 아니한 서류는 인정하지 않으며, 제출 된 제안서 등 서류 일체는 발주기관에서 요청하지 않는 한 변경 할 수 없습니다.

- 입찰참가 접수방법 및 유의사항은 입찰공고문을 확인하여야 하며, 입찰공고문 직접 확인하지 않아 발생하는 불이익은 입찰참가자에게 있습니다.

- 제안서 작성을 위해 소요되는 비용은 입찰참가자가 부담합니다.

- 제안서 및 입찰참가 서류 일체는 공개하지 않음을 원칙으로 합니다.

- 입찰공고문, 제안요청서 및 이에 근거한 별첨 등에 명시되지 않은 사항은「국가를 당사자로 하는 계약에 관한 법률」, 기획재정부 계약예규 등 관련 법령 및 규정을 따릅니다.

- 입찰참가자는 본 입찰 유의서 및 국가를 당사자로 하는 계약에 관한 법률 등에 관해 입찰 전에 완전히 숙지하였다고 간주하며, 이를 숙지하지 못함으로써 발생되는 책임은 입찰 참가자에게 있습니다.

- 「국가를 당사자로 하는 계약에 관한 법률」시행령 제12조 및 시행규칙 제14조, 계약예규 용역입찰유의서 제12조, 한국인터넷진흥원 계약사무처리규칙 제25조, 입찰공고문에서 입찰무효로 규정한 입찰의 경우는 무효로 합니다.

- 입찰자는 발주기관으로부터 배부 받은 입찰에 관한 서류 또는 각종 자료 및 입찰과정에서 얻은 정보를 당해 입찰 외의 목적으로 사용 할 수 없습니다.

- 입찰 또는 제안서 등 계약에 관한 서류를 위조·변조하거나 부정하게 행사한자 또는 허위 서류를 제출한 자는 다음 각 호에 따라 조치할 수 있으며 「국가를 당사자로 하는 계약에 관한 법률」 시행령 제76조에 의거 부정당업자의 입찰참가자격 제한 조치합니다.

* 계약체결 전 : 낙찰자 결정 취소 및 입찰보증금 국고 귀속

* 계약체결 후 : 계약 해제·해지 및 계약보증금 국고 귀속

3. 제안서 목차

|

I. 제안개요

1. 제안배경 및 목적

2. 사업수행 범위

II. 일반현황

1. 제안사 일반현황

2. 조직 및 업무분장

3. 주요 사업 분야

III. 주요 제안내용

1. 추진전략

2. 요구사항별 수행계획

IV. 사업 관리

1. 일정계획

2. 관리 방법론

3. 투입인력 이력사항

4. 기타 관리사항

V. 기타

1. 품질보증

2. 하자보수

3. 기밀보안

Ⅵ. 안전 및 보건 준수사항

1. 비상대응계획

2. 산업재해 예방 계획

3. 산업재해 예방 교육 계획

|

4. 제안서 세부 작성지침

|

항 목

|

작 성 방 법

|

|

I. 제안개요

|

|

1. 제안배경 및 목적

|

해당사업의 제안요청 내용을 명확하게 이해하고 본 제안의 목적, 범위, 전제조건 및 제안의 특·장점 요약, 목표시스템 구성도 및 구성 체계를 제시

|

|

2. 사업수행 범위

|

|

II. 일반현황

|

|

1. 제안사 일반현황

|

제안사의 일반현황, 주요연력, 제시 가능한 유사 사업 실적 등을 명시

|

|

2. 조직 및 업무분장

|

본 사업을 수행할 조직 및 업무분장 내용을 상세히 제시

|

|

3. 주요 사업 분야

|

제안사의 주요 사업 분야를 소개, 본 사업이 제안사의 사업 분야임을 명시

|

|

III. 주요 제안내용

|

|

1. 추진전략

|

제안사는 사업을 효과적으로 수행하기 위한 추진전략(위험요소를 고려하여 창의적이고 타당한 대안)을 제시하여야 함

|

|

2. 요구사항별 수행계획

|

‘II. 제안 요청 내용’의 세부 요구사항별 제안내용 및 수행계획, 구매 장비의 스펙·설치방안·공급계획 등을 자세하게 기술하여야 함

|

|

IV. 사업 관리

|

|

1. 일정계획

|

사업수행에 필요한 활동을 도출하여 사업 전체 일정을 WBS 형태로 제시

|

|

2. 관리 방법론

|

사업위험, 사업진도, 사업수행 성과물이나 산출물의 형상 및 문서를 관리하는 방법 등을 구체적으로 제시

|

|

3. 투입인력 이력사항

|

투입인력 계획을 주요일정별로 제시하고, 투입 인력의 개인별로 본 사업과 유사한 프로젝트 수행실적 등의 인력의 이력사항을 첨부하여야 함

|

|

4. 기타 관리사항

|

사업을 추진함에 있어 필요한 관리방안 제시

|

|

V. 기타

|

|

1. 품질보증

|

조직, 인원, 방법, 절차 등 해당 사업의 수행을 위한 품질보증 방안을 제시

|

|

2. 하자보수

|

하자보수 계획, 조직, 절차, 범위 및 기간과 이와 관련된 기타의 활동 등을 종합적으로 제시

|

|

3. 기밀보장

|

사업 수행 시 지켜야하는 보안 요구사항 및 실행 방안에 대한 내용 제시

|

|

Ⅵ. 안전 및 보건 준수사항

|

|

1. 비상대응계획

|

o 비상시 대피 및 피해 최소화를 위한 비상대응계획 제시

※ 비상대응 시나리오, 연락망, 비상대응 조직도 등 대응계획 수립여부 및 대응계획의 적절성

|

|

2. 산업재해 예방 계획

|

o 산업재해 발생 예방을 위한 산업재해예방 계획 수립 및 목표 제시

※ 안전보건조직 보유 여부 및 근로자 건강진단∙건강유지 등 안전보건 활동

|

|

3. 산업재해 예방 교육 계획

|

o 산업안전보건 관련 법정 교육 준수여부 및 현황 관리 제시

※ 법정 산업안전보건 교육(사무직 반기별 6시간, 그 외 업종 12시간) 준수 및 수료증 등 이수자 현황 관리

|

5. 제안서 평가기준

|

평가 부문

|

세부 평가 항목

|

비고

|

|

1. 사업 이해

및 신뢰부문

(20)

|

사업 이해도 (10)

|

o 사업의 목표 및 특성, 목표 결과물을 명확히 이해했는지 여부

|

|

제안사 신뢰도 (10)

|

o 제안사의 적극성 및 신뢰도가 충분한지 여부

|

|

2. 기술 부문 (30)

|

시스템 구성의 적정성 (20)

|

o 도입대상 솔루션의 요구 규격 및 요구 기능 충족 여부

o 도입 솔루션의 설치 및 공급 계획 방안의 구체성

o 제안한 방안 및 기술로 요구 성능의 충족 가능성

|

|

제약사항 (10)

|

o 요구사항 구현 시 제약사항 극복 방안 제시여부

o 솔루션 운영 시 고려 사항 및 유사 시 대응책 제시

|

|

3. 사업관리 부문(30)

|

사업 추진전략 (15)

|

o 사업 추진 체계의 적정성

o 추진방향의 적정성

|

|

투입 인력의 적절성 (10)

|

o 구축 인력 지원 및 수행 능력

|

|

보안관리 방안 (5)

|

o 사업 추진 관련 보안관리 방안 제시

|

|

4. 기타 지원 부문(10)

|

시스템 안정화 및 유지보수 방안 (10)

|

o 서비스 및 시스템 안정화 방안

o 구축 솔루션 보유 현황 및 확보 방안

o 안정적인 모듈 업데이트 관련 방안 제시

|

|

5. 산업재해 예방 조치 부문(10)

|

비상대응 및 산업재해 예방 방안(10)

|

o 비상 대응 계획 방안

o 산업재해예방 계획 수립 및 목표 제시

o 산업안전 보건 관련 법정 교육 준수여부 및 현황관리 제시

|

|

계 (100)

|

-

|

※ 상기 점수는 기술평가 점수이며, 90점 만점으로 환산하여 가격점수(10점)과 합산하여 평가

1. 참가업체의 자격(조달청 입찰 공고서 참조)

o 「국가를 당사자로 하는 계약에 관한 법률 시행령」 제12조에 따른 경쟁입찰 참가자격소지자

o 「국가종합전자조달시스템 입찰참가자격등록규정」에 의하여 반드시 나라장터(G2B)에 입찰서 제출 마감일 전일까지 소프트웨어사업자(컴퓨터관련서비스업(업종코드 : 1468)와 정보통신공사업(업종코드 : 0036))로 등록 한 자

o 「중소기업제품 구매촉진 및 판로지원에 관한 법률 제9조 및 동법 시행령 제10조 규정」에 의거 직접생산확인증명서(G2B 물품분류번호 10자리 8111179901 “정보인프라구축서비스”)를 소지한 업체

o 「소프트웨어 진흥법」 제48조(중소 소프트웨어사업자의 사업참여 지원)에 따른 「중소 소프트웨어사업자의 사업 참여 지원에 관한 지침」 준수

o 「소프트웨어 진흥법」 제48조제4항에 따라 상호출자제한기업집단 소속회사의 입찰 참여 제한

o 본 사업은 20억원 미만 사업으로 「소프트웨어 진흥법」 제48조(중소 소프트웨어사업자의 사업참여 지원) 및 중소 소프트웨어사업자의 사업 참여 지원에 관한 지침 제2조, 제3조에 따라 대기업 및 중견기업인 소프트웨어 사업자의 입찰 참여 제한(소프트웨어사업자 일반 현황 관리확인서 상의 ‘공공 소프트웨어사업 입찰참여 제한금액: 없음’으로 확인)

o 「중소기업기본법」제2조에 따른 중기업 또는 소기업이거나 「소상공인보호 및 지원에 관한 법률」제2조에 따른 소상공인으로서「중소기업 범위 및 확인에 관한 규정」에 따라 발급된 “중ㆍ소기업ㆍ소상공인 확인서(중소기업확인서)를 소지한 자

o 국가를 당사자로 하는 계약에 관한 법률 제27조 동법 시행령 제 76조(부정당업자의 입찰참가자격 제한)에 해당되지 않은 업체

o 공동수급 및 하도급 계약 불가

2. 입찰 및 낙찰자 결정 방식

o 협상대상자 중 기술평가점수와 가격평가점수를 합한 점수가 1위인 제안사를 우선협상대상자로 선정하여 기타 사업조건 등을 협상

- 협상대상자와의 협상이 성립되지 않으면 동일한 기준과 절차에 따라 순차적으로 차순위 협상대상자와 협상 실시

- 협상대상자와 협상이 모두 결렬될 경우 재공고 및 재입찰 추진

- 협상이 성립된 때에는 다른 협상적격자와의 협상은 실시하지 않음

- 그 외 사항은 「국가계약법 및 동법 시행령」과 조달청 지침에 따름

3. 제안서 평가방법

o 기술 평가(90%), 가격 평가(10%)

※ 행정기관 및 공공기관 정보시스템 구축‧운영 지침, 협상에 의한 계약체결기준, 소프트웨어 기술성 평가기준 지침에 따라 기술능력평가 비중은 90% 적용

o 계약예규 협상에 의한 계약체결기준에 따라 제안서 평가점수(평가위원별 최고․최저점수 제외)가 배점한도 이상인 자를 협상적격자로 선정한 후, 종합평가점수(기술 평가점수+가격 평가점수) 합계가 1순위인 업체를 선정

※ 기술능력평가 분야 배점한도의 85% 이상인 자를 협상적격자로 선정

o 합산점수가 동일한 제안사가 2개 이상일 경우 기술능력 평가 점수가 높은 제안사가 선순위자

o 기술능력 평가점수도 동일한 경우 기술능력의 세부평가항목 중 배점이 큰 항목에서 높은 점수를 얻은 업체가 선순위자

o 그 외, 평가위원 구성 및 평가는 조달청 기준에 따라 진행

1. 기술적용계획표

□ 법률 및 고시

|

구분

|

항 목

|

|

법률

|

o 지능정보화 기본법

o 공공기관의 정보공개에 관한 법률

o 개인정보 보호법

o 소프트웨어 진흥법

o 인터넷주소자원에 관한 법률

o 전자서명법

o 전자정부법

o 국가정보원법

o 정보통신기반 보호법

o 정보통신망 이용촉진 및 정보보호 등에 관한 법률

o 통신비밀보호법

o 국가를 당사자로 하는 계약에 관한 법률

o 하도급거래 공정화에 관한 법률

o 지방자치단체를 당사자로 하는 계약에 관한 법률

o 공공데이터의 제공 및 이용 활성화에 관한 법률

|

|

고시 등

|

o 보안업무규정(대통령령)

o 사이버안보 업무규정(대통령령)

o 행정기관 정보시스템 접근권한 관리 규정(국무총리훈령)

o 장애인·고령자 등의 정보 접근 및 이용 편의 증진을 위한 고시(과학기술정보통신부고시)

o 전자서명인증업무 운영기준(과학기술정보통신부고시)

o 전자정부 웹사이트 품질관리 지침(행정안전부고시)

o 정보보호시스템 공통평가기준(미래창조과학부고시)

o 정보보호시스템 평가·인증 지침(과학기술정보통신부고시)

o 정보시스템 감리기준(행정안전부고시)

o 전자정부사업관리 위탁에 관한 규정(행정안전부고시)

o 전자정부사업관리 위탁용역계약 특수조건(행정안전부예규)

o 행정전자서명 인증업무지침(행정안전부고시)

o 행정기관 도메인이름 및 IP주소체계 표준(행정안전부고시)

o 개인정보의 안전성 확보조치 기준(개인정보보호위원회)

o 정보보호 및 개인정보보호 관리체계 인증 등에 관한 고시(개인정보보호위원회)

o 지방자치단체 입찰 및 계약 집행 기준(행정안전부예규)

o 지방자치단체 입찰시 낙찰자 결정기준(행정안전부예규)

o 표준 개인정보 보호지침(개인정보보호위원회)

o 엔지니어링사업대가의 기준(산업통상자원부고시)

o 소프트웨어 기술성 평가기준 지침(과학기술정보통신부고시)

o 소프트웨사업 계약 및 관리감독에 관한 지침(과학기술정보통신부고시)

o 중소 소프트웨어사업자의 사업 참여 지원에 관한 지침(과학기술정보통신부고시)

o 소프트웨어 품질성능 평가시험 운영에 관한 지침(과학기술정보통신부고시)

o 용역계약일반조건(기획재정부계약예규)

o 협상에 의한 계약체결기준(기획재정부계약예규)

o 경쟁적 대화에 의한 계약체결기준(기획재정부계약예규)

o 하도급거래공정화지침(공정거래위원회예규)

o 정보보호조치에 관한 지침(과학기술정보통신부고시)

o 개인정보의 기술적·관리적 보호조치 기준(개인정보보호위원회)

o 행정정보 공동이용 지침(행정안전부예규)

o 공공기관의 데이터베이스 표준화 지침(행정안전부고시)

o 공공데이터 관리지침(행정안전부고시)

o 모바일 전자정부 서비스 관리 지침(행정안전부예규)

o 행정기관 및 공공기관 정보자원 통합기준(행정안전부고시)

o 국가정보보안기본지침(국가정보원)

|

□ 서비스 접근 및 전달 분야

|

구 분

|

항 목

|

적용계획/결과

|

부분적용/

미적용시

사유 및 대체기술

|

|

적용

|

부분적용

|

미

적

용

|

해당없음

|

|

기본 지침

|

|

o 정보시스템은 사용자가 다양한 브라우저 환경에서 서비스를 이용할 수 있도록 표준기술을 준수하여야 하고, 장애인, 저사양 컴퓨터 사용자 등 서비스 이용 소외계층을 고려한 설계·구현을 검토하여야 한다.

|

o

|

|

|

|

|

|

|

|

세부 기술 지침

|

|

관련규정

|

o 전자정부 웹사이트 품질관리 지침

o 한국형 웹 콘텐츠 접근성 지침 2.1

|

|

|

|

o

|

|

|

o 모바일 전자정부 서비스 관리 지침

|

|

|

|

o

|

|

|

외부 접근

장치

|

o 웹브라우저 관련

|

|

- HTML 4.01/HTML 5, CSS 2.1

|

o

|

|

|

|

|

|

- XHTML 1.0

|

o

|

|

|

|

|

|

- XML 1.0, XSL 1.0

|

|

|

|

o

|

|

|

- ECMAScript 3rd

|

|

|

|

o

|

|

|

o 모바일 관련

|

|

- 모바일 웹 콘텐츠 저작 지침 1.0 (KICS.KO-10.0307)

|

|

|

|

o

|

|

|

서비스

요구사항

|

서비스관리(KS X ISO/IEC 20000)/ ITIL v3

|

|

|

|

o

|

|

|

서비스 전달

프로토콜

|

IPv4

|

o

|

|

|

|

|

|

IPv6

|

o

|

|

|

|

|

□ 인터페이스 및 통합 분야

|

구 분

|

항 목

|

적용계획/결과

|

부분적용/

미적용시

사유 및 대체기술

|

|

적용

|

부분적용

|

미

적

용

|

해당없음

|

|

기본 지침

|

|

o 정보시스템간 서비스의 연계 및 통합에는 웹서비스 적용을 검토하고, 개발된 웹서비스 중 타기관과 공유가 가능한 웹서비스는 범정부 차원의 공유·활용이 가능하도록 지원하여야 한다.

|

o

|

|

|

|

|

|

|

|

세부 기술 지침

|

|

서비스 통합

|

o 웹 서비스

|

|

- SOAP 1.2, WSDL 2.0, XML 1.0

|

o

|

|

|

|

|

|

- UDDI v3

|

o

|

|

|

|

|

|

- RESTful

|

o

|

|

|

|

|

|

o 비즈니스 프로세스 관리

|

|

- UML 2.0/BPMN 1.0

|

|

|

|

o

|

|

|

- ebXML/BPEL 2.0/XPDL 2.0

|

|

|

|

o

|

|

|

데이터 공유

|

o 데이터 형식 : XML 1.0

|

o

|

|

|

|

|

|

인터페이스

|

o 서비스 발견 및 명세 : UDDI v3, WSDL 2.0

|

|

|

|

o

|

|

□ 플랫폼 및 기반구조 분야

|

구 분

|

항 목

|

적용계획/결과

|

부분적용/

미적용시

사유 및 대체기술

|

|

적용

|

부분적용

|

미

적

용

|

해당없음

|

|

기본 지침

|

|

o 정보시스템 운영에 사용되는 통신장비는 IPv4와 IPv6가 동시에 지원되는 장비를 채택하여야 한다.

|

|

|

|

o

|

|

|

o 하드웨어는 이기종간 연계가 가능하여야 하며, 특정 기능을 수행하는 임베디드 장치 및 주변 장치는 해당 장치가 설치되는 정보시스템과 호환성 및 확장성이 보장되어야 한다.

|

o

|

|

|

|

|

|

|

|

세부 기술 지침

|

|

네트워크

|

o 화상회의 및 멀티미디어 통신 : H.320~H.324, H.310

|

|

|

|

o

|

|

|

o 부가통신: VoIP

|

|

- H.323

|

|

|

|

o

|

|

|

- SIP

|

|

|

|

o

|

|

|

- Megaco(H.248)

|

|

|

|

o

|

|

|

운영체제 및

기반 환경

|

o 서버용(개방형) 운영 체제 및 기반환경

|

|

- POSIX.0

|

|

|

|

o

|

|

|

- UNIX

|

|

|

|

o

|

|

|

- Windows Server

|

|

|

|

o

|

|

|

- Linux

|

o

|

|

|

|

|

|

o 모바일용 운영 체계 및 기반환경

|

|

- android

|

|

|

|

o

|

|

|

- IOS

|

|

|

|

o

|

|

|

- Windows Phone

|

|

|

|

o

|

|

|

데이터베이스

|

o DBMS

|

|

- RDBMS

|

o

|

|

|

|

|

|

- ORDBMS

|

|

|

|

o

|

|

|

- OODBMS

|

|

|

|

o

|

|

|

- MMDBMS

|

|

|

|

o

|

|

|

시스템 관리

|

o ITIL v3 / ISO20000

|

|

|

|

o

|

|

|

소프트웨어 공학

|

o 개발프레임워크 : 전자정부 표준프레임워크

|

o

|

|

|

|

|

□ 요소기술 분야

|

구 분

|

항 목

|

적용계획/결과

|

부분적용/

미적용시

사유 및 대체기술

|

|

적용

|

부분적용

|

미

적

용

|

해당없음

|

|

기본 지침

|

|

o 응용서비스는 컴포넌트화하여 개발하는 것을 원칙으로 한다.

|

o

|

|

|

|

|

|

o 데이터는 데이터 공유 및 재사용, 데이터 교환, 공공데이터 제공,데이터 품질 향상, 데이터베이스 통합 등을 위하여 표준화되어야 한다.

|

o

|

|

|

|

|

|

o 데이터는 공공데이터(법 제2조제2호의 행정정보를 말한다)로 제공하기 위하여 기계 판독이 가능한 형태로 정비, 공공데이터법상 제공제외 대상의 별도 테이블 분리·설계, 품질확보 등이 수행되어야 한다.

|

o

|

|

|

|

|

|

o 행정정보의 공동활용에 필요한 행정코드는 행정표준코드를 준수하여야 하며 그렇지 못한 경우에는 행정기관등의 장이 그 사유를 행정안전부장관에게 보고하고 행정안전부의“행정기관의 코드표준화 추진지침”에 따라 코드체계 및 코드를 생성하여 행정안전부장관에게 표준 등록을 요청하여야 한다.

|

o

|

|

|

|

|

|

o 패키지소프트웨어는 타 패키지소프트웨어 또는 타 정보시스템과의 연계를 위해 데이터베이스 사용이 투명해야 하며 다양한 유형의 인터페이스를 지원하여야 한다.

|

o

|

|

|

|

|

|

|

|

세부 기술 지침

|

|

관련규정

|

o 공공기관의 데이터베이스 표준화 지침

o 공공데이터 관리지침

o 공공데이터 제공·관리 매뉴얼

|

o

|

|

|

|

|

|

데이터 표현

|

o 정적표현 : HTML 4.01

|

o

|

|

|

|

|

|

o 동적표현

|

|

- JSP 2.1

|

o

|

|

|

|

|

|

- ASP.net

|

|

|

|

o

|

|

|

- PHP

|

|

|

|

o

|

|

|

- 기타 ( )

|

|

|

|

o

|

|

|

프로그래밍

|

o 프로그래밍

|

|

- C

|

|

|

|

o

|

|

|

- C++

|

|

|

|

o

|

|

|

- Java

|

o

|

|

|

|

|

|

- C#

|

|

|

|

o

|

|

|

- 기타 ( Python )

|

o

|

|

|

|

|

|

데이터 교환

|

o 교환프로토콜

|

|

- XMI 2.0

|

o

|

|

|

|

|

|

- SOAP 1.2

|

o

|

|

|

|

|

|

o 문자셋

|

|

- EUC-KR

|

o

|

|

|

|

|

|

- UTF-8(단, 신규시스템은 UTF-8 우선 적용)

|

o

|

|

|

|

|

□ 보안 분야

|

구 분

|

항 목

|

적용계획/결과

|

부분적용/

미적용시

사유 및 대체기술

|

|

적용

|

부분적용

|

미

적

용

|

해당없음

|

|

기본 지침

|

|

o 정보시스템의 보안을 위하여 위험분석을 통한 보안 계획을 수립하고 이를 적용하여야 한다. 이는 정보시스템의 구축 운영과 관련된 “서비스 접근 및 전달”,“플랫폼 및 기반구조”,“요소기술” 및 “인터페이스 및 통합” 분야를 모두 포함하여야 한다.

|

o

|

|

|

|

|

|

o 보안이 중요한 서비스 및 데이터의 접근에 관련된 사용자 인증은 전자서명 또는 행정전자서명을 기반으로 하여야 한다.

|

|

|

|

o

|

|

|

o 네트워크 장비 및 네트워크 보안장비에 임의 접속이 가능한 악의적인 기능 등 설치된 백도어가 없도록 하여야 하고 보안기능 취약점 발견 시 개선․조치하여야 한다.

|

o

|

|

|

|

|

|

|

|

세부 기술 지침

|

|

관련

규정

|

o 전자정부법

|

o

|

|

|

|

|

|

o 국가정보보안기본지침(국가정보원)

|

o

|

|

|

|

|

|

o 네트워크 장비 구축·운영사업 추가특수조건(조달청 지침)

|

o

|

|

|

|

|

|

제품별 도입

요건 및

보안

기준

준수

|

o 국정원 검증필 암호모듈 탑재ㆍ사용 대상(암호가 주기능인 정보보호제품)

|

|

- PKI제품

|

|

|

|

o

|

|

|

- SSO제품(보안기능 확인서 또는 CC인증 필수)

|

|

|

|

o

|

|

|

- 디스크ㆍ파일 암호화 제품

|

|

|

|

o

|

|

|

- 문서 암호화 제품(DRM)(보안기능 확인서 또는 CC인증 필수)

|

|

|

|

o

|

|

|

- 메일 암호화 제품

|

|

|

|

o

|

|

|

- 구간 암호화 제품

|

|

|

|

o

|

|

|

- 하드웨어 보안 토큰

|

|

|

|

o

|

|

|

- DB암호화 제품(보안기능 확인서 또는 CC인증 필수)

|

|

|

|

o

|

|

|

- 상기제품(8종)이외 중요정보 보호를 위해 암호기능이 내장된 제품

|

|

|

|

o

|

|

|

- 암호모듈 검증서에 명시된 제품과 동일 제품 여부

|

|

|

|

o

|

|

|

o 보안기능 확인서 또는 CC인증 필수제품 유형군(국제 CC인 경우 보안적합성 검증 필요)

|

|

- (네트워크)침입차단

|

|

|

|

o

|

|

|

- (네트워크)침입방지(침입탐지 포함)

|

|

|

|

o

|

|

|

- 통합보안관리(통합로그관리 포함)

|

o

|

|

|

|

|

|

- 웹 응용프로그램 침입차단

|

|

|

|

o

|

|

|

- DDos 대응(성능평가로 도입 가능)

|

|

|

|

o

|

|

|

- 인터넷 전화 보안

|

|

|

|

o

|

|

|

- 무선침입방지

|

|

|

|

o

|

|

|

- 무선랜 인증

|

|

|

|

o

|

|

|

- 가상사설망(검증필 암호모듈 탑재 필수)

|

|

|

|

o

|

|

|

- 네트워크 접근통제

|

|

|

|

o

|

|

|

- 망간 자료전송(2022.1 이전 인증제품)

|

|

|

|

o

|

|

|

- 안티 바이러스(성능평가로 도입 가능)

|

|

|

|

o

|

|

|

- 패치관리

|

|

|

|

o

|

|

|

- 스팸메일 차단

|

|

|

|

o

|

|

|

- 서버 접근통제

|

|

|

|

o

|

|

|

- DB접근 통제

|

|

|

|

o

|

|

|

- 스마트카드

|

|

|

|

o

|

|

|

- 디지털 복합기 (비휘발성 저장매체 장착 제품에 대한 완전삭제 혹은 암호화 기능)

|

|

|

|

o

|

|

|

- 소스코드 보안약점 분석도구(성능평가로 도입 가능)

|

|

|

|

o

|

|

|

- 스마트폰 보안관리

|

|

|

|

o

|

|

|

- 소프트웨어기반 보안USB(2020.1.1이전 인증제품, 검증필 암호모듈 탑재 필수)

|

|

|

|

o

|

|

|

- 호스트 자료유출 방지(2021.1.1이전 인증제품, 매체제어제품 포함, 자료저장 기능이 있는 경우 국정원 검증필 암호모듈 탑재 필수)

|

|

|

|

o

|

|

|

- 네트워크 자료유출방지(2021.1.1 이전 인증제품)

|

|

|

|

o

|

|

|

- CC인증서에 명시된 제품과 동일 제품 여부

|

|

|

|

o

|

|

|

o 보안기능 확인서 필수제품 유형군

|

|

- 소프트웨어기반 보안USB(검증필 암호모듈 탑재 필수)

|

|

|

|

o

|

|

|

- 호스트 자료유출 방지(매체제어제품 포함, 자료저장 기능이 있는 경우 국정원 검증필 암호모듈 탑재 필수)

|

|

|

|

o

|

|

|

- 망간 자료전송

|

|

|

|

o

|

|

|

- 네트워크 자료유출방지

|

|

|

|

o

|

|

|

- 네트워크 장비(L3 스위치 이상)

|

|

|

|

o

|

|

|

- 가상화관리제품

|

|

|

|

o

|

|

|

o 모바일 서비스(앱·웹) 등

|

|

- 보안취약점 및 보안약점 점검·조치

(모바일 전자정부 서비스 관리 지침)

|

|

|

|

o

|

|

|

- 국가·공공기관 모바일 활용업무에 대한 보안가이드라인

|

|

|

|

o

|

|

|

o 민간 클라우드 활용

|

|

- 클라우드 서비스 보안인증(CSAP)을 받은 서비스

|

|

|

|

o

|

|

|

- 국가·공공기관 클라우드 컴퓨팅 보안가이드

|

|

|

|

o

|

|

|

백도어 방지 기술적 확인 사항

|

o 보안기능 준수

|

|

- 식별 및 인증

|

o

|

|

|

|

|

|

- 암호지원

|

o

|

|

|

|

|

|

- 정보 흐름 통제

|

o

|

|

|

|

|

|

- 보안 관리

|

o

|

|

|

|

|

|

- 자체 시험

|

o

|

|

|

|

|

|

- 접근 통제

|

o

|

|

|

|

|

|

- 전송데이터 보호

|

o

|

|

|

|

|

|

- 감사 기록

|

o

|

|

|

|

|

|

- 기타 제품별 특화기능

|

o

|

|

|

|

|

|

o 보안기능 확인 및 취약점 제거

|

|

- 보안기능별 명령어 등 시험 및 운영방법 제공

|

o

|

|

|

|

|

|

- 취약점 개선(취약점이 없는 펌웨어 및 패치 적용)

|

o

|

|

|

|

|

|

- 백도어 제거(비공개 원격 관리 및 접속 기능)

|

o

|

|

|

|

|

|

- 오픈소스 적용 기능 및 리스트 제공

|

|

|

|

o

|

|

※ 최신 기준은 ‘국가정보원ㆍ국가사이버안보센터’ 홈페이지 참조

2. 과업심의 안내사항

o 본 사업은 「소프트웨어 진흥법」 제50조에 따른 과업내용 확정을 위하여 과업심의위원회를 개최한 사업임

o 본 사업은「소프트웨어 진흥법」제50조, 같은 법 시행령 제47조 제1항 제2호, 제3호에 따른 과업내용 변경 및 그에 따른 계약금액·계약기간 조정이 필요한 경우, 계약상대자는 국가기관등의 장에게 소프트웨어사업 과업변경요청서*를 제출하여야 하며, 국가기관등의 장은 과업심의위원회 개최 요청에 대해서 특별한 사정이 없으면 수용해야 함

* 「소프트웨어사업 계약 및 관리감독에 관한 지침」별지 13호서식 참조

|

[붙임 1] 사업자 보안위규 처리기준

[붙임 2] 보안 위약금 부과 기준

[붙임 3] 지체상금 부과 근거

[붙임 4] 소프트웨어사업 영향평가 결과서

[서식 1] 일반현황 및 연혁

[서식 2] 표준 개인정보처리위탁 계약서(안)

[서식 3] 기술적용결과표

|

[붙임 1] 사업자 보안위규 처리기준

사업자 보안위규 처리기준

|

구 분

|

위 규 사 항

|

처 리 기 준

|

|

심 각

|

1. 비밀 및 대외비 급 정보 유출 및 유출시도

가. 정보시스템에 대한 구조, 데이터베이스 등의 정보 유출

나. 개인정보·신상정보 목록 유출

다. 비공개 항공사진·공간정보 등 비공개 정보 유출

2. 정보시스템에 대한 불법적 행위

가. 관련 시스템에 대한 해킹 및 해킹시도

나. 시스템 구축 결과물에 대한 외부 유출

다. 시스템 내 인위적인 악성코드 유포

|

◦사업참여 제한

◦위규자 및 직속 감독자 등 중징계

◦재발 방지를 위한 조치계획 제출

◦위규자 대상 특별보안교육 실시

|

|

중 대

|

1. 비공개 정보 관리 소홀

가. 비공개 정보를 책상 위 등에 방치

나. 비공개 정보를 휴지통ㆍ폐지함 등에 유기 또는 이면지 활용

다. 개인정보․신상정보 목록을 책상 위 등에 방치

라. 기타 비공개 정보에 대한 관리소홀

마. 참여인원에 대한 보안서약서 미징구 및 교육 미실시

2. 사무실(작업장) 보안관리 허술

가. 출입문을 개방한 채 퇴근 등

나. 인가되지 않은 작업자의 내부 시스템 접근

다. 통제구역 내 장비·시설 등 무단 사진촬영

3. 전산정보 보호대책 부실

가. 업무망 인터넷망 혼용사용, USB 등 보조기억매체 기술적 통제 미흡

나. 웹하드·P2P 등 인터넷 자료공유사이트를 활용하여 용역사업 관련 자료 수발신

다. 개발·유지보수 시 원격작업 사용

라. 저장된 비공개 정보 패스워드 미부여

마. 인터넷망 연결 PC 하드디스크에 비공개 정보를 저장

바. 외부용 PC를 업무망에 무단 연결 사용

사. 보안관련 프로그램 강제 삭제

아. 제공된 계정관리 미흡 및 오남용(시스템 불법접근 시도 등)

자. 바이러스 백신 정품 S/W 미설치

|

◦위규자 및 직속감독자 등 중징계

◦재발 방지를 위한 조치계획 제출

◦위규자 대상 특별보안교육 실시

|

|

구 분

|

위 규 사 항

|

처 리 기 준

|

|

보 통

|

1. 기관 제공 중요정책ㆍ민감 자료 관리 소홀

가. 주요 현안ㆍ보고자료를 책상위 등에 방치

나. 정책ㆍ현안자료를 휴지통ㆍ폐지함 등에 유기 또는 이면지 활용

다. 중요정보에 대한 자료 인수․인계 절차 미 이행

2. 사무실 보안관리 부실

가. 캐비넷ㆍ서류함ㆍ책상 등을 개방한 채 퇴근

나. 출입키를 책상위 등에 방치

3. 보호구역 출입 소홀

가. 통제ㆍ제한구역 출입문을 개방한 채 근무

나. 보호구역내 비인가자 출입허용 등 통제 불순응

4. 전산정보 보호대책 부실

가. 휴대용저장매체를 서랍ㆍ책상 위 등에 방치한 채 퇴근

나. 네이트온 등 비인가 메신저 무단 사용

다. PC를 켜 놓거나 보조기억 매체(CD, USB 등)를 꽂아 놓고 퇴근

라. 부팅ㆍ화면보호 패스워드 미부여 또는 "1111" 등 단순숫자 부여

마. PC 비밀번호를 모니터옆 등 외부에 노출

바. 비인가 보조기억매체 무단 사용

사. 정보시스템 반입시 바이러스 백신 미검사 또는 반출시 자료 삭제 미확인

아. 바이러스 백신 최신 업데이트 또는 정밀점검 미실시

|

◦위규자 및 직속 감독자 등 경징계

◦위규자 및 직속 감독자 사유서 /경위서 징구

◦위규자 대상 특별보안교육 실시

|

|

경 미

|

1. 업무 관련서류 관리 소홀

가. 진행중인 업무자료를 책상 등에 방치, 퇴근

나. 복사기ㆍ인쇄기 위에 서류 방치

2. 근무자 근무상태 불량

가. 각종 보안장비 운용 미숙

나. 경보ㆍ보안장치 작동 불량

3. 전산정보 보호대책 부실

가. PC내 보안성이 검증되지 않은 프로그램 사용

나. 보안관련 소프트웨어의 주기적 점검 위반

다. PC 월1회 보안 점검 미이행

|

◦위규자 서면ㆍ구두 경고 등 문책

◦위규자 사유서 / 경위서 징구

|

※ 사업자 보안위규 처리 절차

|

경위 확인

|

▶

|

보안위규 처리기준에 따라 조치

|

▶

|

재발방지 대책

|

▶

|

보안조치 이행여부 점검

|

[붙임 2] 보안 위약금 부과 기준

보안 위약금 부과 기준

1. 위규 수준별로 A~D 등급으로 차등 부과

|

구분

|

위규 수준

|

|

A급

|

B급

|

C급

|

D급

|

|

위규

|

심각 1건

|

중대 1건

|

보통 2건 이상

|

경미 3건 이상

|

|

위약금

비중

|

부정당업자 등록

|

건당 500만원

|

300만원

|

100만원

|

※ A급은 국가계약법 시행령 제76조에 따라 부정당업자로 지정하여 입찰참가를 제한

2. 보안 위약금은 다른 요인에 의해 상쇄, 삭감이 되지 않도록 부과

* 보안사고는 1회의 사고만으로도 그 파급력이 큰 것을 감안하여 타 항목과 별도 부과

3. 사업 종료시 지출금액 조정을 통해 위약금 정산

[붙임 3] 지체상금 부과 근거

o 국가를 당사자로 하는 계약에 관한 법률 제26조 제1항

|

제26조(지체상금) ①각 중앙관서의 장 또는 계약담당공무원은 정당한 이유 없이 계약의 이행을 지체한 계약상대자로 하여금 지체상금을 내도록 하여야 한다.

|

o 국가를 당사자로 하는 계약에 관한 법률 시행규칙 제75조 제2호

|

제75조(지체상금률) 제74조제1항에 따른 지체상금률은 다음 각 호와 같다.

2. 물품의 제조·구매(영 제16조제3항에 따라 소프트웨어사업시 물품과 용역을 일괄하여 입찰에 부치는 경우를 포함한다. 이하 이 호에서 같다) : 1천분의 0.75. 다만, 계약 이후 설계와 제조가 이루어지고, 그 설계에 대하여 발주한 장의 승인이 필요한 물품의 제조·구매의 경우에는 1천분의 0.5로 한다.

|

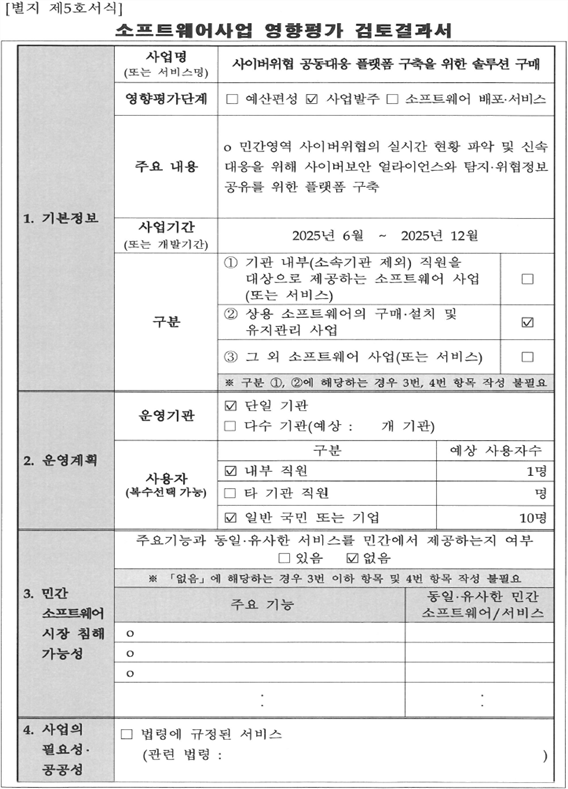

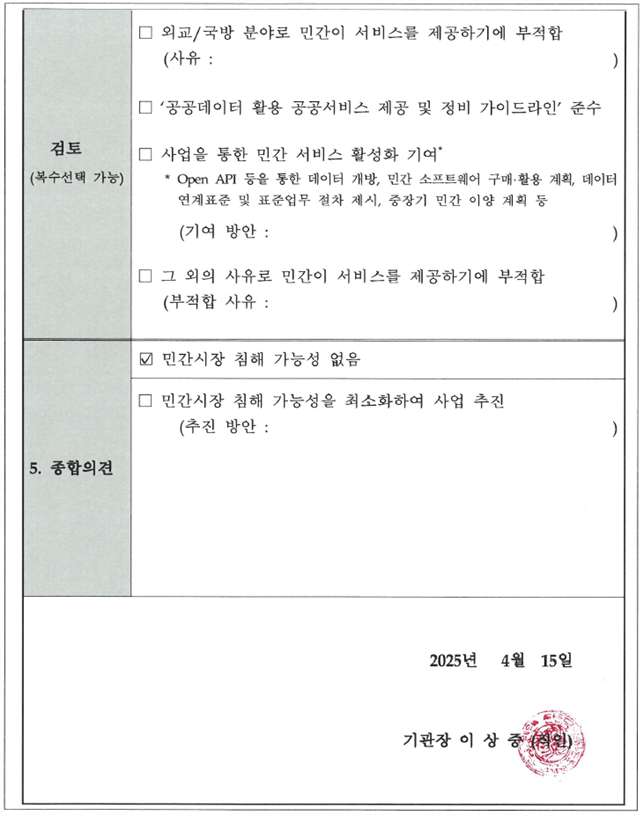

[붙임 4] 소프트웨어사업 영향평가 결과서

본 사업은 「소프트웨어 진흥법」 제43조, 같은 법 시행령 제35조 내지 제37조, 「소프트웨어사업 계약 및 관리감독에 관한 지침」 제5조, 제6조에 따라 소프트웨어사업 영향평가를 미리 실시한 사업임

- 「소프트웨어사업 계약 및 관리감독에 관한 지침」 별지 제1호서식에 따른 “소프트웨어사업 영향평가

결과서” 첨부

1

[서식 1] 일반현황 및 연혁

일반현황 및 연혁

|

회 사 명

|

|

대 표 자

|

|

|

사 업 분 야

|

|

|

주 소

|

|

|

전 화 번 호

|

|

|

회 사 설 립 년 도

|

년 월

|

|

해당부문 종사기간

|

년 월 ~ 년 월 ( 년 개월)

|

|

주요연혁

|

표준 개인정보처리위탁 계약서(안)

한국인터넷진흥원(이하 “위탁자”이라 한다)과 △△△(이하 “수탁자”이라 한다)는 “위탁자”의 개인정보 처리업무를 “수탁자”에게 위탁함에 있어 다음과 같은 내용으로 본 업무위탁계약을 체결한다.

제1조 (목적) 이 계약은 “위탁자”가 개인정보처리업무를 “수탁자”에게 위탁하고, “수탁자”는 이를 승낙하여 “수탁자”의 책임아래 성실하게 업무를 완성하도록 하는데 필요한 사항을 정함을 목적으로 한다.

제2조 (용어의 정의) 본 계약에서 별도로 정의되지 아니한 용어는「개인정보 보호법」, 같은 법 시행령 및 시행규칙,「개인정보의 안전성 확보조치 기준」(개인정보보호위원회 고시 제2023-6호) 및「표준 개인정보 보호지침」(개인정보보호위원회 고시 제2024-1호)에서 정의된 바에 따른다.

제3조 (위탁업무의 목적 및 범위) “수탁자”는 계약이 정하는 바에 따라 ( ) 목적으로 다음과 같은 개인정보 처리 업무를 수행한다.1)

1.

2.

3.

제4조 (위탁업무 기간) 이 계약서에 의한 개인정보 처리업무의 기간은 다음과 같다.

계약 기간 : 년 월 일 ~ 년 월 일

제5조 (재위탁 제한) ① “수탁자”는 “위탁자”의 사전 승낙을 얻은 경우를 제외하고 “위탁자”와의 계약상의 권리와 의무의 전부 또는 일부를 제3자에게 양도하거나 재위탁할 수 없다.

② “수탁자”가 다른 제3의 회사와 수탁계약을 할 경우에는 “수탁자”는 해당 사실을 계약 체결 7일 이전에 “위탁자”에게 동의를 받아야 한다.

제6조 (개인정보의 안전성 확보조치) “수탁자”는「개인정보 보호법」제23조제2항 및 제24조제3항 및 제29조, 같은 법 시행령 제21조 및 제30조, 「개인정보의 안전성 확보조치 기준」(개인정보보호위원회 고시 제2023-6호)에 따라 개인정보의 안전성 확보에 필요한 관리적․기술적 조치를 취하여야 한다.

제7조 (개인정보의 처리제한) ① “수탁자”는 계약기간은 물론 계약 종료 후에도 위탁업무 수행 목적 범위를 넘어 개인정보를 이용하거나 이를 제3자에게 제공 또는 누설하여서는 안 된다.

② “수탁자”는 계약이 해지되거나 또는 계약기간이 만료된 경우 위탁업무와 관련하여 보유하고 있는 개인정보를 「개인정보 보호법」시행령 제16조 및「개인정보의 안전성 확보조치 기준」(개인정보보호위원회 고시 제2023-6호)에 따라 즉시 파기하거나 “위탁자”에게 반납하여야 한다.

③ 제2항에 따라 “수탁자”가 개인정보를 파기한 경우 지체없이 “위탁자”에게 그 결과를 통보하여야 한다.

제8조 (수탁자에 대한 관리·감독 등) ① “위탁자”는 “수탁자”에 대하여 다음 각 호의 사항을 감독할 수 있으며, “수탁자”는 특별한 사유가 없는 한 이에 응하여야 한다.

1. 개인정보의 처리 현황

2. 개인정보의 접근 또는 접속현황

3. 개인정보 접근 또는 접속 대상자

4. 목적외 이용․제공 및 재위탁 금지 준수여부

5. 암호화 등 안전성 확보조치 이행여부

6. 그 밖에 개인정보의 보호를 위하여 필요한 사항

② “위탁자”는 “수탁자”에 대하여 제1항 각 호의 사항에 대한 실태를 점검하여 시정을 요구할 수 있으며, “수탁자”는 특별한 사유가 없는 한 이행하여야 한다.

③ “위탁자”는 처리위탁으로 인하여 정보주체의 개인정보가 분실·도난·유출·변조 또는 훼손되지 아니하도록 1년에 ( )회 “수탁자”를 교육할 수 있으며, “수탁자”는 이에 응하여야 한다.2)

④ 제1항에 따른 교육의 시기와 방법 등에 대해서는 “위탁자”는 “수탁자”와 협의하여 시행한다.

제9조 (재식별 금지) ① “수탁자”는 “위탁자”로부터 가명정보 처리 업무를 위탁받은 경우 제공받은 가명정보를 위탁업무 수행 목적으로 안전하게 이용하고, 이를 이용해서 개인을 재식별하기 위한 어떠한 행위도 하여서는 아니 된다.

② “수탁자”는 “위탁자”로부터 제공 받은 정보가 재식별 되거나 재식별 가능성이 현저하게 높아지는 상황이 발생하면 즉시 해당 정보의 처리를 중단하고 관련한 사항을 “위탁자”에게 알리며, 필요한 협조를 하여야 한다.

③ “수탁자”는 제1항에서 제2항까지의 사항을 이행하지 않아 발생하는 모든 결과에 대해 형사 및 민사상 책임을 진다.

제10조 (정보주체 권리보장) ① “수탁자”는 정보주체의 개인정보 열람, 정정·삭제, 처리 정지 요청 등에 대응하기 위한 연락처 등 민원 창구를 마련해야 한다.

제11조 (개인정보의 파기) ① “수탁자”는 제4조의 위탁업무기간이 종료되면 특별한 사유가 없는 한 지체 없이 개인정보를 파기하고 이를 “위탁자”에게 확인받아야 한다.

제12조 (손해배상) ① “수탁자” 또는 “수탁자”의 임직원 기타 “수탁자”의 수탁자가 이 계약에 의하여 위탁 또는 재위탁 받은 업무를 수행함에 있어 이 계약에 따른 의무를 위반하거나 “수탁자” 또는 “수탁자”의 임직원 기타 “수탁자”의 수탁자의 귀책사유로 인하여 이 계약이 해지되어 “위탁자” 또는 개인정보주체 기타 제3자에게 손해가 발생한 경우 “수탁자”는 그 손해를 배상하여야 한다.

② 제1항 또는 제2항과 관련하여 개인정보주체 기타 제3자에게 발생한 손해에 대하여 “위탁자”가 전부 또는 일부를 배상한 때에는 “위탁자”는 이를 “수탁자”에게 구상할 수 있다.

본 계약의 내용을 증명하기 위하여 계약서 2부를 작성하고, “위탁자”와 “수탁자”가 서명 또는 날인한 후 각 1부씩 보관한다.

2025. . .

|

위탁자

주 소 : 전라남도 나주시 진흥길 9

기관(회사)명 : 한국인터넷진흥원

대표자 성명 : 이 상 중 (인)

|

수탁자

주 소 :

기관(회사)명 :

대표자 성명 : (인)

|

[서식 3] 기술적용결과표

기술적용결과표

□ 법률 및 고시

|

구분

|

항 목

|

|

법률

|

o 지능정보화 기본법

o 공공기관의 정보공개에 관한 법률

o 개인정보 보호법

o 소프트웨어 진흥법

o 인터넷주소자원에 관한 법률

o 전자서명법

o 전자정부법

o 국가정보원법

o 정보통신기반 보호법

o 정보통신망 이용촉진 및 정보보호 등에 관한 법률

o 통신비밀보호법

o 국가를 당사자로 하는 계약에 관한 법률

o 하도급거래 공정화에 관한 법률

o 지방자치단체를 당사자로 하는 계약에 관한 법률

o 공공데이터의 제공 및 이용 활성화에 관한 법률

|

|

고시 등

|

o 보안업무규정(대통령령)

o 사이버안보 업무규정(대통령령)

o 행정기관 정보시스템 접근권한 관리 규정(국무총리훈령)

o 장애인·고령자 등의 정보 접근 및 이용 편의 증진을 위한 고시(과학기술정보통신부고시)

o 전자서명인증업무 운영기준(과학기술정보통신부고시)

o 전자정부 웹사이트 품질관리 지침(행정안전부고시)

o 정보보호시스템 공통평가기준(미래창조과학부고시)

o 정보보호시스템 평가·인증 지침(과학기술정보통신부고시)

o 정보시스템 감리기준(행정안전부고시)

o 전자정부사업관리 위탁에 관한 규정(행정안전부고시)

o 전자정부사업관리 위탁용역계약 특수조건(행정안전부예규)

o 행정전자서명 인증업무지침(행정안전부고시)

o 행정기관 도메인이름 및 IP주소체계 표준(행정안전부고시)

o 개인정보의 안전성 확보조치 기준(개인정보보호위원회)

o 정보보호 및 개인정보보호 관리체계 인증 등에 관한 고시(개인정보보호위원회)

o 지방자치단체 입찰 및 계약 집행 기준(행정안전부예규)

o 지방자치단체 입찰시 낙찰자 결정기준(행정안전부예규)

o 표준 개인정보 보호지침(개인정보보호위원회)

o 엔지니어링사업대가의 기준(산업통상자원부고시)

o 소프트웨어 기술성 평가기준 지침(과학기술정보통신부고시)

o 소프트웨사업 계약 및 관리감독에 관한 지침(과학기술정보통신부고시)

o 중소 소프트웨어사업자의 사업 참여 지원에 관한 지침(과학기술정보통신부고시)

o 소프트웨어 품질성능 평가시험 운영에 관한 지침(과학기술정보통신부고시)

o 용역계약일반조건(기획재정부계약예규)

o 협상에 의한 계약체결기준(기획재정부계약예규)

o 경쟁적 대화에 의한 계약체결기준(기획재정부계약예규)

o 하도급거래공정화지침(공정거래위원회예규)

o 정보보호조치에 관한 지침(과학기술정보통신부고시)

o 개인정보의 기술적·관리적 보호조치 기준(개인정보보호위원회)

o 행정정보 공동이용 지침(행정안전부예규)

o 공공기관의 데이터베이스 표준화 지침(행정안전부고시)

o 공공데이터 관리지침(행정안전부고시)

o 모바일 전자정부 서비스 관리 지침(행정안전부예규)

o 행정기관 및 공공기관 정보자원 통합기준(행정안전부고시)

o 국가정보보안기본지침(국가정보원)

|

□ 서비스 접근 및 전달 분야

|

구 분

|

항 목

|

적용계획/결과

|

부분적용/

미적용시

사유 및 대체기술

|

|

적용

|

부분적용

|

미

적

용

|

해당없음

|

|

기본 지침

|

|

o 정보시스템은 사용자가 다양한 브라우저 환경에서 서비스를 이용할 수 있도록 표준기술을 준수하여야 하고, 장애인, 저사양 컴퓨터 사용자 등 서비스 이용 소외계층을 고려한 설계·구현을 검토하여야 한다.

|

|

|

|

|

|

|

|

|

세부 기술 지침

|

|

관련규정

|

o 전자정부 웹사이트 품질관리 지침

o 한국형 웹 콘텐츠 접근성 지침 2.1

|

|

|

|

|

|

|

o 모바일 전자정부 서비스 관리 지침

|

|

|

|

|

|

|

외부 접근

장치

|

o 웹브라우저 관련

|

|

- HTML 4.01/HTML 5, CSS 2.1

|

|

|

|

|

|

|

- XHTML 1.0

|

|

|

|

|

|

|

- XML 1.0, XSL 1.0

|

|

|

|

|

|

|

- ECMAScript 3rd

|

|

|

|

|

|

|

o 모바일 관련

|

|

- 모바일 웹 콘텐츠 저작 지침 1.0 (KICS.KO-10.0307)

|

|

|

|

|

|

|

서비스

요구사항

|

서비스관리(KS X ISO/IEC 20000)/ ITIL v3

|

|

|

|

|

|

|

서비스 전달

프로토콜

|

IPv4

|

|

|

|

|

|

|

IPv6

|

|

|

|

|

|

□ 인터페이스 및 통합 분야

|

구 분

|

항 목

|

적용계획/결과

|

부분적용/

미적용시

사유 및 대체기술

|

|

적용

|

부분적용

|

미

적

용

|

해당없음

|

|

기본 지침

|

|

o 정보시스템간 서비스의 연계 및 통합에는 웹서비스 적용을 검토하고, 개발된 웹서비스 중 타기관과 공유가 가능한 웹서비스는 범정부 차원의 공유·활용이 가능하도록 지원하여야 한다.

|

|

|

|

|

|

|

|

|

세부 기술 지침

|

|

서비스 통합

|

o 웹 서비스

|

|

- SOAP 1.2, WSDL 2.0, XML 1.0

|

|

|

|

|

|

|

- UDDI v3

|

|

|

|

|

|

|

- RESTful

|

|

|

|

|

|

|

o 비즈니스 프로세스 관리

|

|

- UML 2.0/BPMN 1.0

|

|

|

|

|

|

|

- ebXML/BPEL 2.0/XPDL 2.0

|

|

|

|

|

|

|

데이터 공유

|

o 데이터 형식 : XML 1.0

|

|

|

|

|

|

|

인터페이스

|

o 서비스 발견 및 명세 : UDDI v3, WSDL 2.0

|

|

|

|

|

|

□ 플랫폼 및 기반구조 분야

|

구 분

|

항 목

|

적용계획/결과

|

부분적용/

미적용시

사유 및 대체기술

|

|

적용

|

부분적용

|

미

적

용

|

해당없음

|

|

기본 지침

|

|

o 정보시스템 운영에 사용되는 통신장비는 IPv4와 IPv6가 동시에 지원되는 장비를 채택하여야 한다.

|

|

|

|

|

|

|

o 하드웨어는 이기종간 연계가 가능하여야 하며, 특정 기능을 수행하는 임베디드 장치 및 주변 장치는 해당 장치가 설치되는 정보시스템과 호환성 및 확장성이 보장되어야 한다.

|

|

|

|

|

|

|

|

|

세부 기술 지침

|

|

네트워크

|

o 화상회의 및 멀티미디어 통신 : H.320~H.324, H.310

|

|

|

|

|

|

|

o 부가통신: VoIP

|

|

- H.323

|

|

|

|

|

|

|

- SIP

|

|

|

|

|

|

|

- Megaco(H.248)

|

|

|

|

|

|

|

운영체제 및

기반 환경

|

o 서버용(개방형) 운영 체제 및 기반환경

|

|

- POSIX.0

|

|

|

|

|

|

|

- UNIX

|

|

|

|

|

|

|

- Windows Server

|

|

|

|

|

|

|

- Linux

|

|

|

|

|

|

|

o 모바일용 운영 체계 및 기반환경

|

|

- android

|

|

|

|

|

|

|

- IOS

|

|

|

|

|

|

|

- Windows Phone

|

|

|

|

|

|

|

데이터베이스

|

o DBMS

|

|

- RDBMS

|

|

|

|

|

|

|

- ORDBMS

|

|

|

|

|

|

|

- OODBMS

|

|

|

|

|

|

|

- MMDBMS

|

|

|

|

|

|

|

시스템 관리

|

o ITIL v3 / ISO20000

|

|

|

|

|

|

|

소프트웨어 공학

|

o 개발프레임워크 : 전자정부 표준프레임워크

|

|

|

|

|

|

□ 요소기술 분야

|

구 분

|

항 목

|

적용계획/결과

|

부분적용/

미적용시

사유 및 대체기술

|

|

적용

|

부분적용

|

미

적

용

|

해당없음

|

|

기본 지침

|

|

o 응용서비스는 컴포넌트화하여 개발하는 것을 원칙으로 한다.

|

|

|

|

|

|

|

o 데이터는 데이터 공유 및 재사용, 데이터 교환, 공공데이터 제공,데이터 품질 향상, 데이터베이스 통합 등을 위하여 표준화되어야 한다.

|

|

|

|

|

|

|

o 데이터는 공공데이터(법 제2조제2호의 행정정보를 말한다)로 제공하기 위하여 기계 판독이 가능한 형태로 정비, 공공데이터법상 제공제외 대상의 별도 테이블 분리·설계, 품질확보 등이 수행되어야 한다.

|

|

|

|

|

|

|

o 행정정보의 공동활용에 필요한 행정코드는 행정표준코드를 준수하여야 하며 그렇지 못한 경우에는 행정기관등의 장이 그 사유를 행정안전부장관에게 보고하고 행정안전부의“행정기관의 코드표준화 추진지침”에 따라 코드체계 및 코드를 생성하여 행정안전부장관에게 표준 등록을 요청하여야 한다.

|

|

|

|

|

|

|

o 패키지소프트웨어는 타 패키지소프트웨어 또는 타 정보시스템과의 연계를 위해 데이터베이스 사용이 투명해야 하며 다양한 유형의 인터페이스를 지원하여야 한다.

|

|

|

|

|

|

|

|

|

세부 기술 지침

|

|

관련규정

|

o 공공기관의 데이터베이스 표준화 지침

o 공공데이터 관리지침

o 공공데이터 제공·관리 매뉴얼

|

|

|

|

|

|

|

데이터 표현

|

o 정적표현 : HTML 4.01

|

|

|

|

|

|

|

o 동적표현

|

|

- JSP 2.1

|

|

|

|

|

|

|

- ASP.net

|

|

|

|

|

|

|

- PHP

|

|

|

|

|

|

|

- 기타 ( )

|

|

|

|

|

|

|

프로그래밍

|

o 프로그래밍

|

|

- C

|

|

|

|

|

|

|

- C++

|

|

|

|

|

|

|

- Java

|

|

|

|

|

|

|

- C#

|

|

|

|

|

|

|

- 기타 ( Python )

|

|

|

|

|

|

|

데이터 교환

|

o 교환프로토콜

|

|

- XMI 2.0

|

|

|

|

|

|

|

- SOAP 1.2

|

|

|

|

|

|

|

o 문자셋

|

|

- EUC-KR

|

|

|

|

|

|

|

- UTF-8(단, 신규시스템은 UTF-8 우선 적용)

|

|

|

|

|

|

□ 보안 분야

|

구 분

|

항 목

|

적용계획/결과

|

부분적용/

미적용시

사유 및 대체기술

|

|

적용

|

부분적용

|

미

적

용

|

해당없음

|

|

기본 지침

|

|

o 정보시스템의 보안을 위하여 위험분석을 통한 보안 계획을 수립하고 이를 적용하여야 한다. 이는 정보시스템의 구축 운영과 관련된 “서비스 접근 및 전달”,“플랫폼 및 기반구조”,“요소기술” 및 “인터페이스 및 통합” 분야를 모두 포함하여야 한다.

|

|

|

|

|

|

|

o 보안이 중요한 서비스 및 데이터의 접근에 관련된 사용자 인증은 전자서명 또는 행정전자서명을 기반으로 하여야 한다.

|

|

|

|

|

|

|

o 네트워크 장비 및 네트워크 보안장비에 임의 접속이 가능한 악의적인 기능 등 설치된 백도어가 없도록 하여야 하고 보안기능 취약점 발견 시 개선․조치하여야 한다.

|

|

|

|

|

|

|

|

|

세부 기술 지침

|

|

관련

규정

|

o 전자정부법

|

|

|

|

|

|

|

o 국가정보보안기본지침(국가정보원)

|

|

|

|

|

|

|

o 네트워크 장비 구축·운영사업 추가특수조건(조달청 지침)

|

|

|

|

|

|

|

제품별 도입

요건 및

보안

기준

준수

|

o 국정원 검증필 암호모듈 탑재ㆍ사용 대상(암호가 주기능인 정보보호제품)

|

|

- PKI제품

|

|

|

|

|

|

|

- SSO제품(보안기능 확인서 또는 CC인증 필수)

|

|

|

|

|

|

|

- 디스크ㆍ파일 암호화 제품

|

|

|

|

|

|

|

- 문서 암호화 제품(DRM)(보안기능 확인서 또는 CC인증 필수)

|

|

|

|

|

|

|

- 메일 암호화 제품

|

|

|

|

|

|

|

- 구간 암호화 제품

|

|

|

|

|

|

|

- 하드웨어 보안 토큰

|

|

|

|

|

|

|

- DB암호화 제품(보안기능 확인서 또는 CC인증 필수)

|

|

|

|

|

|

|

- 상기제품(8종)이외 중요정보 보호를 위해 암호기능이 내장된 제품

|

|

|

|

|

|

|

- 암호모듈 검증서에 명시된 제품과 동일 제품 여부

|

|

|

|

|

|

|

o 보안기능 확인서 또는 CC인증 필수제품 유형군(국제 CC인 경우 보안적합성 검증 필요)

|

|

- (네트워크)침입차단

|

|

|

|

|

|

|

- (네트워크)침입방지(침입탐지 포함)

|

|

|

|

|

|

|

- 통합보안관리(통합로그관리 포함)

|

|

|

|

|

|

|

- 웹 응용프로그램 침입차단

|

|

|

|

|

|

|

- DDos 대응(성능평가로 도입 가능)

|

|

|

|

|

|

|

- 인터넷 전화 보안

|

|

|

|

|

|

|

- 무선침입방지

|

|

|

|

|

|

|

- 무선랜 인증

|

|

|

|

|

|

|

- 가상사설망(검증필 암호모듈 탑재 필수)

|

|

|

|

|

|

|

- 네트워크 접근통제

|

|

|

|

|

|

|

- 망간 자료전송(2022.1 이전 인증제품)

|

|

|

|

|

|

|

- 안티 바이러스(성능평가로 도입 가능)

|

|

|

|

|

|

|

- 패치관리

|

|

|

|

|

|

|

- 스팸메일 차단

|

|

|

|

|

|

|

- 서버 접근통제

|

|

|

|

|

|

|

- DB접근 통제

|

|

|

|

|

|

|

- 스마트카드

|

|

|

|

|

|

|

- 디지털 복합기 (비휘발성 저장매체 장착 제품에 대한 완전삭제 혹은 암호화 기능)

|

|

|

|

|

|

|

- 소스코드 보안약점 분석도구(성능평가로 도입 가능)

|

|

|

|

|

|

|

- 스마트폰 보안관리

|

|

|

|

|

|

|

- 소프트웨어기반 보안USB(2020.1.1이전 인증제품, 검증필 암호모듈 탑재 필수)

|

|

|

|

|

|

|

- 호스트 자료유출 방지(2021.1.1이전 인증제품, 매체제어제품 포함, 자료저장 기능이 있는 경우 국정원 검증필 암호모듈 탑재 필수)

|

|

|

|

|

|

|

- 네트워크 자료유출방지(2021.1.1 이전 인증제품)

|

|

|

|

|

|

|

- CC인증서에 명시된 제품과 동일 제품 여부

|

|

|

|

|

|

|

o 보안기능 확인서 필수제품 유형군

|

|

- 소프트웨어기반 보안USB(검증필 암호모듈 탑재 필수)

|

|

|

|

|

|

|

- 호스트 자료유출 방지(매체제어제품 포함, 자료저장 기능이 있는 경우 국정원 검증필 암호모듈 탑재 필수)

|

|

|

|

|

|

|

- 망간 자료전송

|

|

|

|

|

|

|

- 네트워크 자료유출방지

|

|

|

|

|

|

|

- 네트워크 장비(L3 스위치 이상)

|

|

|

|

|

|

|

- 가상화관리제품

|

|

|

|

|

|

|

o 모바일 서비스(앱·웹) 등

|

|

- 보안취약점 및 보안약점 점검·조치

(모바일 전자정부 서비스 관리 지침)

|

|

|

|

|

|

|

- 국가·공공기관 모바일 활용업무에 대한 보안가이드라인

|

|

|

|

|

|

|

o 민간 클라우드 활용

|

|

- 클라우드 서비스 보안인증(CSAP)을 받은 서비스

|

|

|

|

|

|

|

- 국가·공공기관 클라우드 컴퓨팅 보안가이드

|

|

|

|

|

|

|

백도어 방지 기술적 확인 사항

|

o 보안기능 준수

|

|

- 식별 및 인증

|

|

|

|

|

|

|

- 암호지원

|

|

|

|

|

|

|

- 정보 흐름 통제

|

|

|

|

|

|

|

- 보안 관리

|

|

|

|

|

|

|

- 자체 시험

|

|

|

|

|

|

|

- 접근 통제

|

|

|

|

|

|

|

- 전송데이터 보호

|

|

|

|

|

|

|

- 감사 기록

|

|

|

|

|

|

|

- 기타 제품별 특화기능

|

|

|

|

|

|

|

o 보안기능 확인 및 취약점 제거

|

|

- 보안기능별 명령어 등 시험 및 운영방법 제공

|

|

|

|

|

|

|

- 취약점 개선(취약점이 없는 펌웨어 및 패치 적용)

|

|

|

|

|

|

|

- 백도어 제거(비공개 원격 관리 및 접속 기능)

|

|

|

|

|

|

|

- 오픈소스 적용 기능 및 리스트 제공

|

|

|

|

|

|

※ 최신 기준은 ‘국가정보원ㆍ국가사이버안보센터’ 홈페이지 참조

1) 각호의 업무 예시 : 고객만족도 조사 업무, 회원가입 및 운영 업무, 사은품 배송을 위한 이름, 주소, 연락처 처리 등

2) 「개인정보 안전성 확보조치 기준 고시」(개인정보보호위원회 고시 제2023-6호) 및 「개인정보 보호법」 제26조에 따라 개인정보처리자 및 취급자는 개인정보보호에 관한 교육을 의무적으로 시행하여야 한다.

|

|